Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- NTFS

- logstash

- igoat

- Docker

- foremost

- 2018

- 안드로이드

- Suninatas

- ESXi

- CTF-d

- Volatility

- otter

- Reflected XSS

- kibana

- beebox

- MFT

- XSS

- Openstack

- elasticsearch

- lord of sql injection

- InsecureBank

- base64

- vulnhub

- SQL Injection

- frida

- Strings

- diva

- ctf

- 인시큐어뱅크

- 파이썬

Archives

- Today

- Total

Information Security

NSUserDefaults로 주요 데이터 저장 본문

NSUserDefaults로 주요 데이터 저장

- NSUserDefaults함수로 저장해 경로가 노출되고 데이터를 확인할 수 있는 취약점

위치

Data Container of DVIA\Library\Preferences\App_ID.plist

영향

데이터가 평문으로 저장되어 노출되면 위험하다.

진단

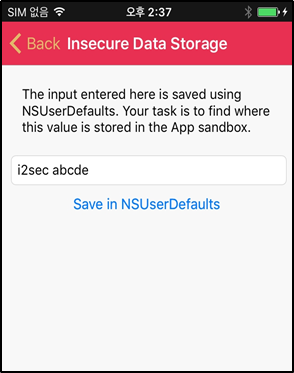

Insecure Data Storage -> NSUser Defaults에서 데이터를 입력한다.

Save in NSUerDefaults를 누르면 그림 4-1처럼 데이터가 저장된다.

사용자 정보 저장 시 지정한 디렉터리 및 파일로 저장되는 것을 확인할 수 있다.

그림 4-3에 Plist 파일을 열어보면 그림 4 9에서 입력한 데이터가 평문으로 노출되는 것을 알 수 있다.

대응방안

중요정보 저장 시 하드코딩된 암호화 또는 암호화 해독 키에 의존하지 않아야 한다.

'모바일 > iOS DIVA 분석' 카테고리의 다른 글

| Device Logs를 통한 데이터 유출 (0) | 2019.11.21 |

|---|---|

| Plist 내 주요 데이터 확인 (0) | 2019.11.20 |

| Keychain 내 주요 데이터 저장 (0) | 2019.11.20 |

| 데이터베이스 내 주요 정보 저장(CoreData) (0) | 2019.11.20 |

| 비암호화 통신 (HTTP) (0) | 2019.11.20 |