| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- MFT

- diva

- igoat

- 2018

- 안드로이드

- frida

- InsecureBank

- 인시큐어뱅크

- vulnhub

- Strings

- foremost

- SQL Injection

- Volatility

- CTF-d

- lord of sql injection

- 파이썬

- XSS

- beebox

- kibana

- otter

- Reflected XSS

- ESXi

- NTFS

- Suninatas

- elasticsearch

- Docker

- ctf

- base64

- Openstack

- logstash

- Today

- Total

목록beebox (38)

Information Security

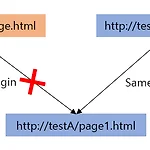

CORS

CORS

1. CORS (Cross Origin Resource Sharing) 현재 웹 페이지가 이 페이지를 불러온 서버가 아닌 다른 서버의 자원을 호출하는 것을 의미 지정된 도메인 외부에 있는 리소스에 대한 액세스를 제어할 수 있는 브라우저 메커니즘 다른 도메인에서 실행 중인 Web Application에서 선택된 자원에 대한 접근 권한을 부여 기존의 XML HTTP Request의 경우 보안상의 이유로 자신과 동일한 도메인으로의 요청만 가능하도록 제한되어 있었지만 웹 개발과 사용 편의성을 높이기 위해 Cross-domain의 필요성을 느껴 만들어진 것이 CORS이다. 자바스크립트의 API에 대한 호출은 SOP의 제약을 받는다. 자바스크립트와 같이 웹 브라우저에서 동작하는 프로그래밍 언어에서, 웹 브라우저에서..

XML External Entity Attacks (XXE)

XML External Entity Attacks (XXE)

XML External Entity Attacks (XXE) - SYSTEM 키워드로 XML 파서를 발생하게 하면 페이지의 내용을 대체하는 권한이 생기고, 공격자는 XML 파서로 서버 시스템에 접근할 수 있다. Level (Low) XML External Entity Attacks에서 Any bugs? 버튼을 눌러도 아무 반응이 없었다. 소스코드 내용에서 xxe-2.php로 POST 방식으로 전달되는 것을 알 수 있다. 버프스위트를 이용해 내용을 확인했다. xxe-2.php 파일 내용을 확인했다. 버프스위트 Repeter 기능을 이용해 그림 1-4 코드를 내용을 확인했다. heroes.xml 내용이 Base64로 인코딩이라는 것을 알 수 있다. 그림 1-7 내용을 base64로 디코딩하면 그림 1-6와 ..

Remote & Local File Inclusion (RFI/LFI)

Remote & Local File Inclusion (RFI/LFI)

Remote & Local File Inclusion (RFI/LFI) - 악의적인 코드가 입력된 파일을 사용자가 서버에서 열람하는 공격을 말한다. Level (Low) Remote & Locla Fiel Inclusion 문제에서 go 버튼을 눌러 메시지를 확인했다. ../ 파일 위치 취약점을 이용해 etc/passwd 내용이 노출되는 것을 알 수 있다. 계정 정보가 노출되는 것을 알 수 있다.

Directory Traversal – Directories

Directory Traversal – Directories

Directory Traversal – Directories - 상대경로나 기본으로 설정된 파일명, 디렉터리명을 통하여 관리자가 접근을 허용하지 않은 디렉터리나 파일에 접근하기 때문이다. Level (Low) Directory 취약점이라는 것을 확인할 수 있다. Directory 취약점 소스코드를 확인해 파일 위치를 확인할 수 있다. 192.168.0.8/bWAPP/documents 경로에 영화 정보 파일들을 확인할 수 있다. 파일 경로 취약점을 이용해 etc 파일들을 확인할 수 있다. 대응방안 directory 변수에 상대경로를 입력하거나 존재하는 디렉터리를 입력하여도 다른 디렉터리로 이동하지 않는다. 기본 경로는 변수를 사용하여 documents 디렉터리로 한정하고 있어서 상대경로를 입력하여도 다른 ..

Heartbleed Vulnerability

Heartbleed Vulnerability

Heartbleed Vulnerability - OpenSSL의 소프트웨어 CVE-2014-0160 버그다. Level (Low) Heartbleed 취약점 문제인 것 같다. 버프 스위트에서 Heartbleed 취약점에 관련된 것을 설치했다. Heartbleed 목록을 보면 쿠키 값이 노출되는 것을 알 수 있다.

Clear Text HTTP (Credentials)

Clear Text HTTP (Credentials)

Clear Text HTTP (Credentials) - 계정 및 비밀번호와 같은 개인정보를 처리하는 페이지에서 네트워크 프로콜 보안이 필요하다. Level (Low) Login bee Password box를 입력해 로그인을 성공했다. 버프 스위트를 이용해 계정 정보가 노출되는 것을 알 수 있다.

Text Files (Accounts)

Text Files (Accounts)

Text Files (Accounts) - 개인 정보와 같은 중요한 데이터가 저장된 데이터베이스와 파일 등은 주된 공격 대상이다. 데이터가 노출되어도 암호화되어 있으면 상대적으로 안전하다. Level (Low) Text Files 문제에 Login abc Password abc를 입력해 계정을 추가했다. 계정 목록을 확인하면 abc abc 계정이 평문으로 추가되는 것을 알 수 있다. Level (Medium) 난이도 중은 그림 1-2와는 다르게 비밀번호는 해시 알고리즘이 사용되는 것을 알 수 있다. Level (High) 난이도 상은 그림 1-3과는 다르게 해시 알고리즘, Salt가 사용되는 것을 알 수 있다.

HTML5 Web Stroage (secret)

HTML5 Web Stroage (secret)

HTML5 Web Stroage (secret) - HTML5는 웹 저장소를 사용하여 쿠키를 대체한다. 쿠키와는 다르게 서버와의 통신 과정에서 매번 쿠키를 전송하지 않기 때문에 네트워크에서 안전하는 장점이 있지만, 클라이언트에서 정보를 수정할 수 있어서 XSS 공격이 가능하다. Level (Low) HTML5 문제에 힌트를 보면 XSS 문제랑 비슷한 것 같다. HTML5 소스 코드를 보면 문을 확인할 수 있다. 버프스위트를 이용해 alert(localStorage.login), alert(localStorage.secret)를 입력했다. 그림 1-3에서 입력한 스크립트 구문 bee가 실행되는 것을 알 수 있다.