| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | 31 |

- igoat

- lord of sql injection

- SQL Injection

- vulnhub

- NTFS

- logstash

- elasticsearch

- Reflected XSS

- ctf

- foremost

- otter

- frida

- diva

- Openstack

- 인시큐어뱅크

- ESXi

- beebox

- 파이썬

- 안드로이드

- Strings

- XSS

- kibana

- base64

- CTF-d

- MFT

- 2018

- Docker

- InsecureBank

- Suninatas

- Volatility

- Today

- Total

목록포렌식 (21)

Information Security

Stuxnet 분석

Stuxnet 분석

Stuxnet 2008년 발견 이란 등 국가의 가스 파이프라인이나 발전소 같은 특정 산업 제어 시스템 위협 그들이 원하는 의도를 수행하게끔 PLC(Prgramming Logic Contoller)를 재구성함으로써 기능을 방해 Stuxnet 특징 네트워크 쉐어를 통하여 원격 컴퓨터로 복사 및 실행 LAN 구간을 통하여 업데이트 MS 취약점을 통한 권한 상승 윈도우 루트킷 포함 보안 제품 우회 시도 PLC 조작 ① configuration data의 유효성을 검사한다. ② 다음 레지스트리 키의 NTVDM TRACE 값을 검사한다. HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ MS-DOS Emulation. 이 값은 감염 여부를 기록하는 값으로 값이 1..

Volatility BlackEnergy 분석

Volatility BlackEnergy 분석

BlackEnergy DDoS 트로이 악성코드 2008년 러시아와 조지아의 갈등 관계에서 조지아로의 사어비 공격에 사용 현대적 루트킷과 프로세스 인젝션 기술, 강한 암호화, 현대적 구조를 가짐. imageinfo를 해보면 2010-08-15 Local time은 15:22 세계시간으로는 19:22이라는 것을 알 수 있다. WinXPSP2x86 서비스 팩 설정 후 pstree 내용을 확인했다. 파일 이름이 이상한 프로세스를 확인할 수 있다. psscan 내용을 확인했다. 악성코드의 시작과 종료 시간을 알 수 있다. psxview를 통해서 숨겨진 프로세스를 확인했다. pslist와 pscan 값이 다르면 의심해야 한다. (logonui.exe는 값이 다르지만 제외) Pid 1260번은 검출되지 않아서 exp..

패킹

패킹

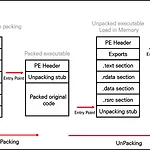

패커? 실행 파일 압축기 사용목적 PE 파일의 크기를 줄이고자 하는 목적 PE 파일 내부 코드와 리소스(string, API)를 감추기 위한 목적 프로텍터? 패킹 기술 리버싱을 막기 위한 다양한 기법 추가 원본 파일보다 크기가 커질 수 있음 패킹을 하기 전에는 Original excutable before packing의 상태로 실행파일이 존재한다. text seciton에는 어셈블리언어가 실행될 수 있는 코드가 들어가 있는 부분으로 일반적으로 text section에 EP가 지정된다. 패킹을 하면 해당 형태는 사라지고 Packed original code, Unpacking stub의 형태로 변하게 된다. Unpacking stub는 프로그램이 실행될 때 Packed original code의 압축을 ..

루트킷

루트킷

루트킷이란? 흔적을 남기지 않는 도구를 뜻함 (침투를 성공한 공격자가 은밀하게 침투한 상태를 유지하도록 도와주는 프로그램) 루트킷 기능 4가지 프로세스 숨기기 파일 숨기기 네트워크 커넥션 숨기기 시스템에 접속하기 위한 백도어 설치 DKOM 커널 오브젝트 직접 조작 유저 모드의 프로세스나 디바이스 드라이버와 포트 숨기기, 토큰 변경 등을 위하여 사용 1. 커널 커널 영역에서의 변경을 이야기한다. 때문에 유저 영역 프로그램으로는 이를 조작할 수 없음을 뜻한다. 2. 오브젝트 커널에서는 구조체를 오브젝트라 표현하는데 프로세스 숨기기의 경우, 프로세스의 정보를 가진 EPROCESS 구조체의 일부를 조작한다. 3. 직접(Direct) 원래 커널 오브젝트 관리자(Object Manager)를 통해서 이뤄져야 할 변..

후킹

후킹

후킹이란 정보를 가로채거나 실행 흐름을 변경하여 원래와는 다른 기능을 제공하는 기술 Method Object Location Technique API static file 1) IAT 2) CODE 3) EAT X X dynamic Process Memory (000000000 ~7FFFFFFFF) A) Debug (Interactive) DebugActiveProcess GetThreadContext SetThreadContext B) Injection (Statndalone) B-1) Independent Code CreateRemoteThread B-2) Dll File Registry(Appini_DLLs) BHo(IE only) SetWindowsHookEx CreateRemoteThread 메..

인증번호 탈취

인증번호 탈취

사용자가 로그인할 때까지 기다리는 프로그램 윈도우에 저장되어 있는 정보(패스워드 해시)를 덤프 하는 프로그램 키 스트로크를 로깅하는 프로그램 Tables 메뉴에서 Install을 클릭하면 Browse For Folder 메뉴에서 ophcrack의 tables에 xp_free_small 선택했다. XP free small 선택 후 install 시 빨간불에서 초록불로 변경되는 것을 알 수 있다. ophcrack 프로그램 Table에 XP free small이 초록불로 보이는 것을 알 수 있다. Load 메뉴에서 Local SAM with samdump2 클릭한다. 계정들이 보여지는 것을 알 수 있다. Crack 버튼을 클릭하면 계정의 패스워드가 크랙 된 것을 알 수 있다.

백도어 시나리오

백도어 시나리오

백도어 공격자의 접근을 허용할 목적으로 컴퓨터에 자기 자신을 설치하는 악성코드다. 백도어는 공격자가 부분 인증이나 무인증으로 컴퓨터에 접속해 로컬 시스템에서 명령어를 실행할 수 있다. 메타스플로잇을 실행시킨 후 8180 포트 Tomcat 관리자 페이지로 접속했다. Tomcat Manager 메뉴를 클릭후 tomcat/tomcat 로그인했다. Tomcat Manager 페이지를 보면 해당 페이지 경로를 확인할 수 있다. 하단을 보면 업로드 메뉴가 있어 shell.war 파일을 업로드하였다. 경로를 다시 보게 되면 shell이 업로드된 것을 알 수 있다. shell.jsp 페이지 접속하면 WebShell이 정상적으로 업로드 된 것을 알 수 있다. Launch command 버튼 클릭 후 ls -al 명령어 ..

DC3 Challange

DC3 Challange

큰 회사의 고용인은 컴퓨터 남용으로 고발당했다. 동료들은 시스템 관리자에게 컴퓨터를 사용하여 하루 종일 게임을 하거나 메시지를 보낸다고 증언했다. 시스템 관리자는 그 고용인의 시스템을 모니터 하여 그 사용자가 Virtual Machine을 사용하는 것을 알아냈다. 고용인은 그 시스템을 Suspend 하고 있었기에 그 vmem의 정보를 수집했다. 1. 이미지가 만들어질 때 로컬 날짜와 시간은 언제인가? 정답: 2011-05-18 17:27:48 2. 어떤 OS를 사용하고 있었는가? 정답: WinXPSP2X86 / WinXPSP3x86 3. 어떤 프로세스들이 동작 중이었나(pid와 함께 작성)? 정답: msimn.exe(1128), IEXPLORE.EXE(1088), sol.exe(672), msmsgs.e..