| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | 31 |

- 2018

- diva

- 인시큐어뱅크

- elasticsearch

- otter

- ctf

- frida

- foremost

- InsecureBank

- CTF-d

- SQL Injection

- Suninatas

- 파이썬

- logstash

- igoat

- 안드로이드

- Strings

- MFT

- kibana

- ESXi

- Volatility

- NTFS

- Reflected XSS

- lord of sql injection

- Docker

- beebox

- vulnhub

- XSS

- base64

- Openstack

- Today

- Total

목록보안기사 실기 (20)

Information Security

[단답형] 1. 다음은 특정 명령어를 수행한 결과이다. ( )에 들어갈 명령어를 기술하시오. root@kali:~#Telnet webserver.com 80 Trying 192.168.1.2… Connect to webserver.com. Escape character is '^]'. ( ) * HTTP/1.0 HTTP/1.1 200 OK Date: Sat, 6 Aug 2022 09:01:01 KST Server: Microsoft-IIS/5.0 Allow: GET,HEAD,POST,OPTIONS,TRACE Content-Length:0 Connection: close Content-Type: text/plain; charset-euc-kr Connection closed by foreign ho..

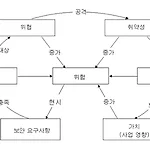

[단답형] 1. 위험관리와 관련하여 ( )에 들어갈 용어를 기술하시오. ( A ) : ( B )로 부터 보호해야 할 대상 ( B ) : ( A ) 에 손실을 발생시키는 원인이나 행위 ( C ) : ( B ) 에 의하여 손실이 발생하게 되는 ( A )에 내재된 약점 (답) 자산, 위협, 취약점 * 위험 관리의 3요소는 기출문제와 교재에서 많이 다루어진 내용이고, 제가 오프라인 강의에서 매번 강조하는 토픽입니다. 직전 회차에도 출제된 바 있어, 반드시 맞춰야 합니다. 2. 네트워크 진입 시 단말과 사용자를 인증하고, 단말에 대한 지속적인 보안 취약점 점검과 통제를 통해 내부 시스템을 보호하는 솔루션을 무엇이라고 하나? (답) NAC(Network Access Control) * 교재와 기출문제에서 자주 ..

[단답형] 1. EAP를 통해 인증을 수행하고 AES-CCMP 기반 암호화를 지원하는 무선랜 보안 표준은? (답) WPA2 * 최근 기출문제에서도 지속적으로 출제된 문제입니다. 점수를 주기 위한 문제이므로 반드시 맞춰야 합니다. 2. 바이러스 토탈(Virustotal)에서 제작하였고, 악성코드의 특성과 행위에 포함된 패턴을 이용하여 악성코드를 분류하는 툴의 이름은? (답) YARA * 보안관제 실무를 수행하는 분들에게는 익숙한 용어이겠으나, 그렇지 않은 대다수 분들은 맞추기 어려운 문제였습니다. 3. SW 개발 보안과 관련하여 ( )에 들어갈 취약점명(공격기법)을 기술하시오. ( A ) : DB와 연결되어 있는 애플리케이션의 입력값을 조작하여 의도하지 않은 결과를 반환하도록 하는 공격 기법 ( B..

정보보안기사 16회 실기

정보보안기사 16회 실기

[단답형] 1. /etc/shadow 파일에서 암호화된 패스워드 값의 맨 첫 번째 항목이 무엇을 의미하는지 기술하시오. (답) 패스워드 암호화에 사용된 해시 알고리즘 (예: 1은 MD5, 5는 SHA256, 6은 SHA512) * 점수를 주기 위한 문제이므로 반드시 맞춰야 합니다. * 참고 : https://blog.naver.com/stereok2/221676302504 2. 다음 각 호의 업무를 총괄하는 사람은 누구인가? 1) 정보보호관리체계의 수립 및 관리/운영 2) 정보보호 취약점 분석/평가 및 개선 3) 침해사고의 에방 및 대응 4) 사전 정보보호대책 마련 및 보안조치 설계/구현 (답) 정보보호최고책임자(CISO) * 점수를 주기 위한 문제이므로 반드시 맞춰야 합니다. 3. 기업의 정보호..

정보보안기사 17회 실기

정보보안기사 17회 실기

[단답형] 1. mimikaz 와 같은 툴로 메모리에 저장된 NTLM, LanMan 해시를 탈취하여 원격 서버 인증을 시도하는 공격 기법명을 기술하시오. (답) pass the hash * 시중 수험서에 없는 내용으로, 정답을 맞힌 분이 거의 없을 거라 예상됩니다. * 참고 : https://two2sh.tistory.com/m/16 https://blog.naver.com/noorol/221243953797 2. DNS의 캐시 정보를 조작하여 가짜 사이트로 접속을 유도하는 공격 기법명을 기술하시오. (답) DNS 캐시 포이즈닝 * 점수를 주기 위한 문제이므로 반드시 맞춰야 합니다. 3. 사이버 공격의 흐름을 분류하는 기준으로 사이버 킬 체인의 7단계를 확장하여 14단계로 구성된 모델명을 기술하시..

정보보안기사 실기 15회

정보보안기사 실기 15회

[단답형] 1. 웹 관련 취약점에 대하여 ( A), (B)에 들어갈 용어를 기술하시오. ( A ) 는 게시판, 웹 메일 등에 삽입된 악의적인 스크립트에 의해 페이지가 깨지거나 다른 사용자의 사용을 방해하거나 쿠키 및 기타 개인 정보를 특정 사이트로 전송시키는 공격이다. 점검을 위하여 다음과 같은 스크립트를 사용할 수 있다. (답) XSS, Alert 2. 웹 사이트에 로봇 Agent가 접근하여 크롤링 하는 것을 제한하는 파일명은 무엇인가? (답) robots.txt 3. 서비스 거부 공격 관련하여 ( )에 들어갈 공격 기법을 기술하시오. ( A ) : 출발지와 목적지의 IP 주소를 공격대상의 IP주소와 동일하게 설정하여 보내는 공격 ( B ) : 공격 대상자의 IP로 스푸핑된 IP를 소스로 하여 ..

정보보안기사 실기 14회

정보보안기사 실기 14회

문제 1. 접근통제강제적 접근 통제(MAC) - 임의적 접근 통제(DAC)-역할 기반 접근통제 (RBAC)- 문제2. ARP는 목적지의 IP주소를 이용하여 물리적 주소를 얻는 역할을 한다. ARP는 물리적 주소를 얻기 위해 IP주소가 속한 네트워크에서 어떠한 주소로 물리적 주소를 요청한다. 어떠한 주소인가?정답 ff:ff:ff:ff:ff:ff 문제3. IPSec은 (A) 계층에서 작용하는 프로토콜이며, 헤더는 두가지가 있는데 무결성을 인증하는 (B)와 기밀성까지 보증하는 (C)가 있다.정답 A: 네트워크 계층, B: AH C: ESP 문제4. 마이크로소프트 오피스 제품에서 애플리케이션 사이에서 데이터 전달을 위해 제공하는 프로토콜인 (A)를 이용하여 페이로드를 전달하는 문서파일은 VBA 매크로 코드를 이..

정보보안기사 실기 13회

정보보안기사 실기 13회

문제 1. MAC 주소를 위조해서 스니핑하는 기법은?정답: ARP Spoofing 문제 2. 취약점 및 침해요인과 그 대응방안에 관한 정보 제공하며 침해사고가 발생하는 경우 실시간 경보ㆍ분석체계 운영하며 금융ㆍ통신 등 분야별 정보통신기반시설을 보호하기 위하여 다음 각호의 업무를 수행하는 조직은?정답: ISAC(정보공유분석센터) 문제 3. IDS/IPS의 탐지방식의 분류침입 탐지의 종류에는 모델과 일치하면 검출되는 (1)과 패턴에서 벗어난 이상을 감지했을 경우 탐지되는 (2)이 있고 정상 패킷인데 침입으로 판단하는 경우를 (3)이라 한다. 정답 (1): 패턴기반탐지 (2): 행위기반 침입탐지 (3): 오탐(False Postivie) 문제 4.최근 Github은 ( 괄호 )를 통한 DDoS 공격을 받았다...