Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- CTF-d

- Suninatas

- ESXi

- 2018

- beebox

- dreamhack

- elasticsearch

- ctf

- XSS

- Openstack

- Docker

- Volatility

- base64

- imageinfo

- otter

- foremost

- FTK Imager

- InsecureBank

- diva

- lord of sql injection

- SQL Injection

- vulnhub

- Strings

- igoat

- frida

- filescan

- 인시큐어뱅크

- 포렌식

- 안드로이드

- kibana

Archives

- Today

- Total

Information Security

저는 당신의 생각을 알고 있습니다. 본문

logo.jpg 파일을 다운로드하면 아래와 같은 사진을 볼 수 있다.

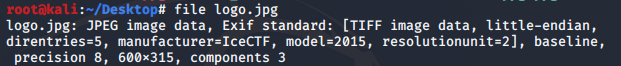

file 명령어를 통해 logo.jpg 파일을 형식을 확인했다.

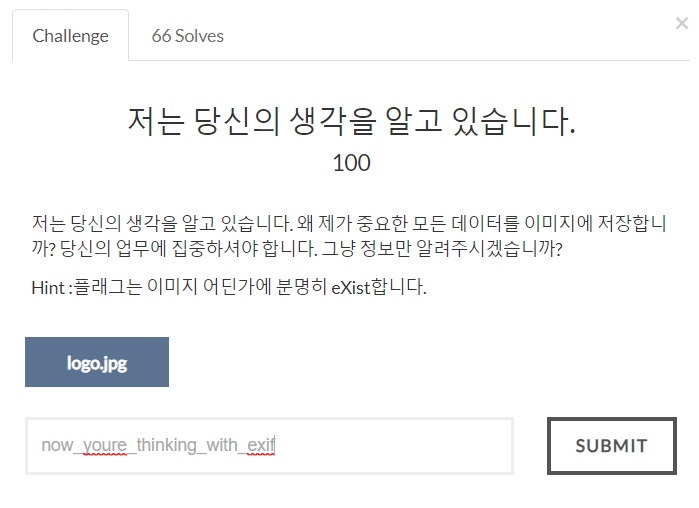

exiftool 명령어를 입력해본 결과 flag 값을 찾았다.

now_youre_thinking_with_exif Key 값이라는 것을 알 수 있다.

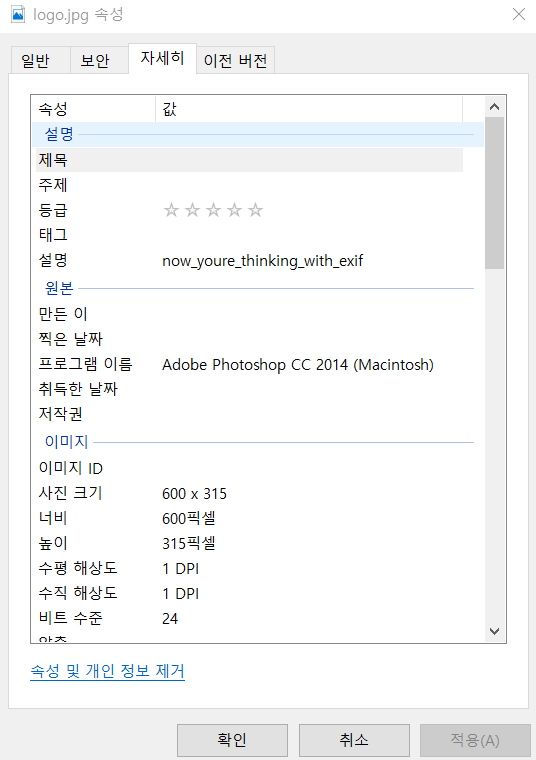

logo.jpg 파일 속성에서 Key 값을 알 수 있다.

'WarGame > CTF-d' 카테고리의 다른 글

| 거래 조건 알고 있잖아요? (0) | 2019.12.11 |

|---|---|

| 조수의 차이만큼 하얗습니다!:D (0) | 2019.12.11 |

| 저희는 이 문서를 찾았습니다. (0) | 2019.12.10 |

| 내 친구 Mich는 이 멋진 튤립... (0) | 2019.12.10 |

| 저는 이 파일이 내 친구와... (0) | 2019.12.10 |