Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- Suninatas

- Strings

- filescan

- ctf

- MFT

- XSS

- Docker

- SQL Injection

- Openstack

- ESXi

- imageinfo

- kibana

- Volatility

- base64

- binwalk

- CTF-d

- beebox

- vulnhub

- 안드로이드

- otter

- 2018

- InsecureBank

- foremost

- frida

- dreamhack

- 인시큐어뱅크

- diva

- lord of sql injection

- igoat

- elasticsearch

Archives

- Today

- Total

Information Security

메모리 내 민감한 정보 저장 본문

정의

- 애플리케이션이 실행되면 일정량의 메모리를 차지하고 실행 중에 필요한 정보들이 저장된다.

발생 위치

- 주기억 장치, 물리적 메모리 램

영향

- 앱에 입력하는 모든 입력값과 앱이 실행되는 모든 정보들이 메모리에 적재되어 실행한 후 실행이 완료되면 다른 데이터들로 채워진다.

진단

ps | grep inse 명령어로 현재 실행되고 있는 인시큐어뱅크 앱의 PID를 확인했다

am 명령어의 dumpheap 옵션으로 인시큐어뱅크 앱의 힙 메모리를 추출했다.

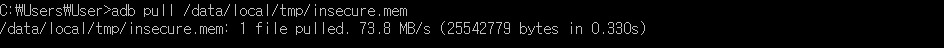

pull 명령어로 힙 메모리 덤프 파일을 PC로 가져왔다.

힙 메모리 덤프 파일을 가져온 것을 확인할 수 있다.

HxD 프로그램으로 덤프 파일을 확인한 결과 username, password는 평문으로 노출되어 있고 계좌정보, 금액까지 노출된 것을 알 수 있다.

대응방안

- 메모리 정보에는 중요한 정보를 일체 남기지 말아야 하지만 사용자들이 입력한 결과는 일시적으로라도 남게 된다.

'모바일 > InsecureBank 분석' 카테고리의 다른 글

| 클립보드 취약점 (0) | 2019.07.14 |

|---|---|

| 안전하지 않은 로깅 메커니즘 (0) | 2019.07.14 |

| 애플리케이션 패칭 (0) | 2019.07.14 |

| 안전하지 않은 콘텐츠 프로바이더 접근 (0) | 2019.07.14 |

| 루팅 탐지 우회 (0) | 2019.07.14 |