Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- foremost

- FTK Imager

- beebox

- otter

- 인시큐어뱅크

- lord of sql injection

- InsecureBank

- kibana

- filescan

- elasticsearch

- ctf

- XSS

- CTF-d

- frida

- 2018

- Suninatas

- imageinfo

- igoat

- Openstack

- SQL Injection

- base64

- Volatility

- 안드로이드

- vulnhub

- Docker

- Strings

- dreamhack

- ESXi

- 포렌식

- diva

Archives

- Today

- Total

Information Security

파일에서 이미지 파일을 찾아라! 본문

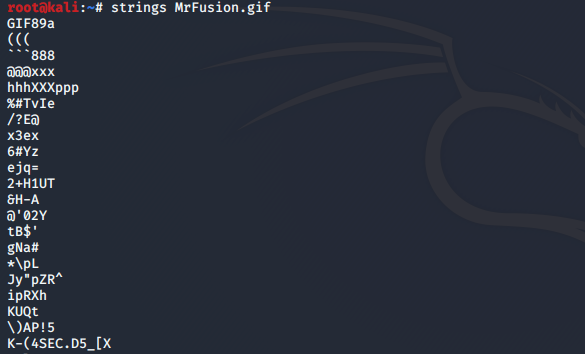

strings 명령어를 통해 이미지 파일 글자를 확인했다.

binwalk 명령어를 통해 이미지 파일 카빙을 시도했다.

foremost 명령어를 통해 이미지 파일을 복구했다.

gif, jpg, png 폴더에 들어가면 아래와 같은 사진 파일이 복구가 되어 있는 것을 알 수 있다.

이미지 파일을 조합하면 FLAG 값을 확인할 수 있다. Flag : SECCON{0CT 21 2015 0728}

'WarGame > CTF-d' 카테고리의 다른 글

| DOS 모드에서는… (0) | 2020.02.22 |

|---|---|

| 그림을 보아라 (0) | 2020.02.22 |

| Find Key(Image) (0) | 2020.02.02 |

| d4rth는 더러운 방법을... (0) | 2020.01.19 |

| Find key(Hash) (0) | 2020.01.19 |