Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- igoat

- imageinfo

- InsecureBank

- Strings

- 안드로이드

- otter

- ESXi

- kibana

- frida

- lord of sql injection

- base64

- XSS

- Suninatas

- Volatility

- CTF-d

- beebox

- Docker

- Openstack

- 포렌식

- ctf

- diva

- FTK Imager

- dreamhack

- 2018

- foremost

- elasticsearch

- vulnhub

- 인시큐어뱅크

- filescan

- SQL Injection

Archives

- Today

- Total

Information Security

뱀 본문

Forensic-3.zip 압축을 풀었다. pL4n3t.mp3 파일을 확인할 수 있다.

pL4n3t.mp3 파일 내용을 확인했다.

tr -d ":" 명령어를 통해 : 제거를 했다.

xxd -p -r 명령어를 통해 16진수로 ASCII 코드로 출력했다.

== 문자를 통해 base64라는 것을 알 수 있어 복호화를 시도했다.

https://tools.decodeingress.me/#/ 사이트를 통해 ROT 13 정확한 코드를 확인할 수 있었다.

다른 방법으로 tr 명령어를 통해 13 '[n-za-mN-ZA-M]' 추가해 똑같은 결과 값을 얻을 수 있었다.

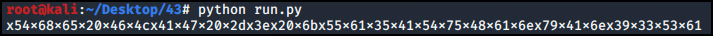

파이썬 소스코드를 정렬했다.

파이썬 코드를 실행했는데 16진수 값을 확인할 수 있다.

tr 명령어를 통해 "x"를 제거 후 ASCII 코드로 출력했는데 FLAG 값을 확인할 수 있다.

FLAG 값 kUa5ATuHanyAn93Sa 알 수 있다.

'WarGame > CTF-d' 카테고리의 다른 글

| 우리는 grayD의 49개 음영을 가지고 있습니다 (0) | 2020.03.07 |

|---|---|

| basisSixtyFour (0) | 2020.03.07 |

| 모두 비밀번호를 txt파일… (0) | 2020.02.22 |

| DOS 모드에서는… (0) | 2020.02.22 |

| 그림을 보아라 (0) | 2020.02.22 |