Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- elasticsearch

- SQL Injection

- Docker

- CTF-d

- vulnhub

- 인시큐어뱅크

- diva

- Volatility

- otter

- kibana

- filescan

- base64

- XSS

- MFT

- 2018

- Openstack

- dreamhack

- Strings

- 안드로이드

- ESXi

- lord of sql injection

- binwalk

- imageinfo

- igoat

- InsecureBank

- ctf

- frida

- beebox

- Suninatas

- foremost

Archives

- Today

- Total

Information Security

Find Key(docx) 본문

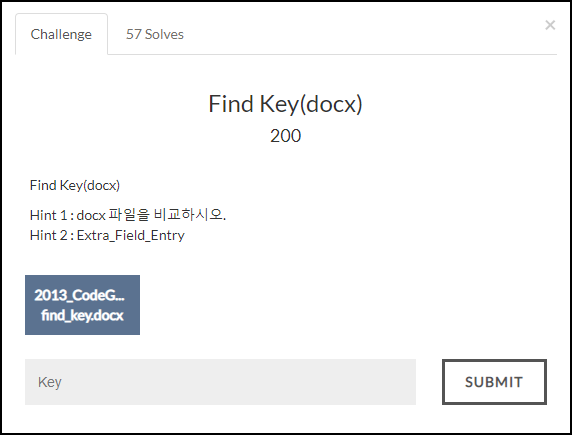

2013_CodeGate_F300-find_key.docx 파일 시그니처를 확인해 본 결과 PK로 압축파일이라는 것을 알 수 있다.

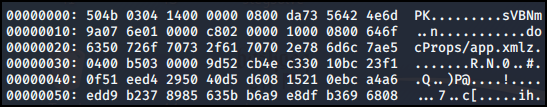

2013_CodeGate_F300-find_key.docx 파일을 압축파일로 만들어 압축을 해제했다.

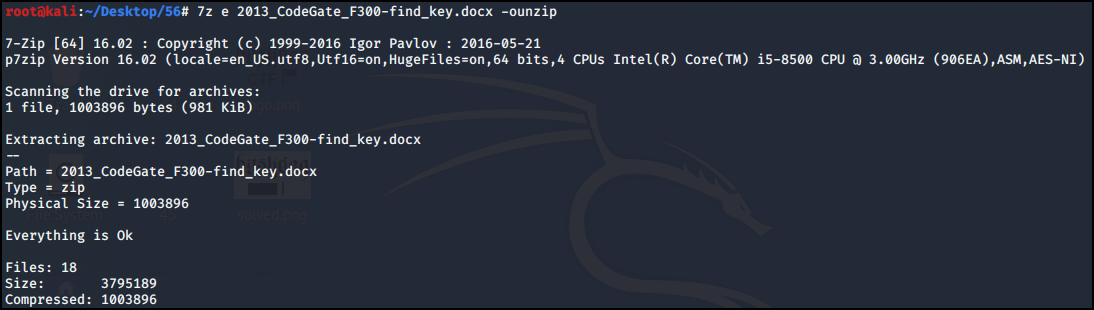

파일들을 확인해보면 이미지 파일과 수상한 imge6.emf 파일을 확인할 수 있다.

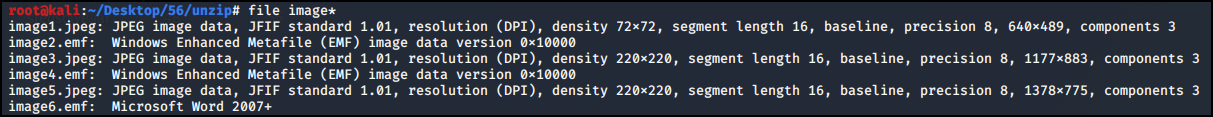

file 명령어를 통해 image 파일 타입을 확인했다.

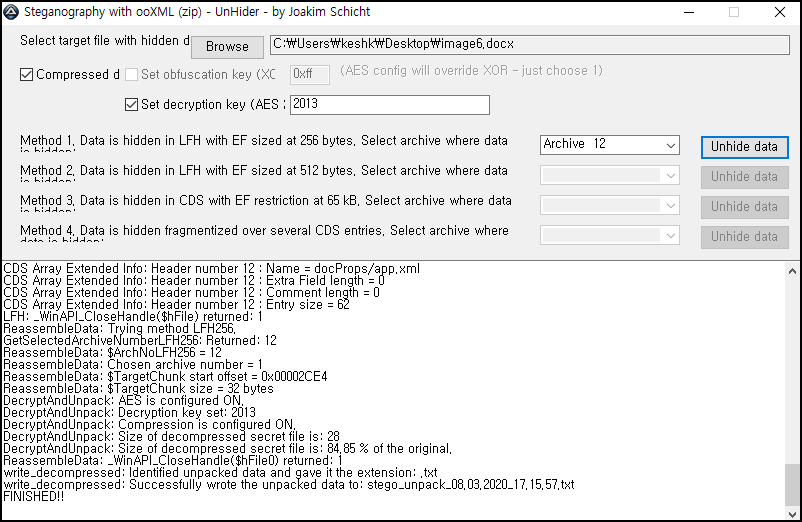

image6.emf 파일을 확장자 docx 파일로 변경 후 파일을 열어보면 아래와 같이 2013 숫자를 확인할 수 있다.

(OOXML Steganography)

https://www.mediafire.com/file/m9hk90yv93lhfld/ooXML_Steganography_v4.zip/file

프로그램을 이용해 image6.docx 파일을 key 값을 2013 입력 후 Unhide data를 눌렀다.

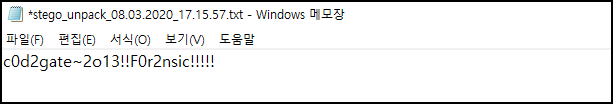

아래와 같이 FLAG 값을 확인할 수 있다.

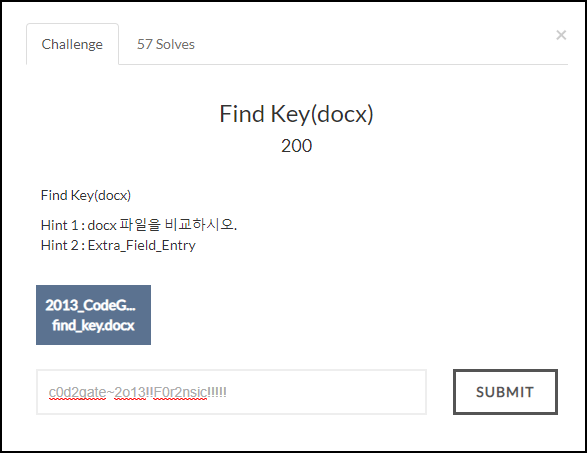

FLAG 값 c0d2gate~2o13!!F0r2nsic!!!!! 확인할 수 있다.

'WarGame > CTF-d' 카테고리의 다른 글

| Three Thieves Threw Trumpets Through Trees (0) | 2020.12.17 |

|---|---|

| 그들이 우리의 데이터를… (0) | 2020.03.08 |

| google (0) | 2020.03.08 |

| Emma Watson (0) | 2020.03.08 |

| e_e (0) | 2020.03.07 |