| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- lord of sql injection

- Strings

- logstash

- foremost

- 2018

- kibana

- MFT

- Reflected XSS

- Openstack

- vulnhub

- igoat

- ctf

- base64

- Docker

- InsecureBank

- elasticsearch

- Suninatas

- CTF-d

- otter

- 인시큐어뱅크

- Volatility

- diva

- SQL Injection

- binwalk

- 안드로이드

- ESXi

- XSS

- beebox

- dreamhack

- frida

- Today

- Total

Information Security

정보보안기사 실기 10회 본문

1. TCP 포트가 닫혀 있을 때 응답이 오는 스텔스 스캔 3가지

정답: NULL Scan, FIN Scan, Xmas Scan

2. FTP 동작 방식에 대한 지문에 대한 빈칸 채우기

FTP는 ( A ) 모드와 수동(passive)모드가 있다.

( A )는 통신 제어를 위한 ( B ) 포트와 데이터 전송을 위한 ( C ) 포트를 사용한다.

수동모드에서는 데이터 전송을 위해 서버에서 ( D ) 포트 이상을 사용한다.

정답

A: Active

B: 21

C: 20

D: 1024

3. 오픈 소스 도구인 PacketFense와 같이 네트워크 통제(이외에도 기다란 설명이 있음) 등을 수행하는 보안솔루션은?

정답: NAC

4. VLAN의 목적에 대한 질문.

VLAN은 네트워크 자원 사용을 제한함으로써 ( A ) 를 높이고, 이용하는 도메인의 ( B )를 제한하여 네트워크 서비스의 ( C )를 향상시킨다.

정답

A: 보안

B: 크기

C: 성능

5. 위험처리방법에는 위험감소, 위험수용, 위험회피, 위험( A )가 있다. ( A )는 보험이나 외주가 있다. A는무엇인가?

정답: A 전가

6. 제3장 주요정보통신기반시설의 지정 및 취약점 분석

제8조(주요정보통신기반시설의 지정 등) ①중앙행정기관의 장은 소관분야의 정보통신기반시설중 다음 각호의 사항을 고려하여 전자적 침해행위로부터의 보호가 필요하다고 인정되는 정보통신기반시설을 주요정보통신기반시설로 지정할 수 있다.

1. 당해 정보통신기반시설을 관리하는 기관이 수행하는 업무의 국가사회적 중요성

2. 기관이 수행하는 업무의 정보통신기반시설에 대한 (A)

3. 다른 정보통신기반시설과의 (B)

4. 침해사고가 발생할 경우 국가안전보장과 경제사회에 미치는 피해규모 및 범위

5. 침해사고의 발생가능성 또는 그 복구의 ( C)

정답

A: 의존도

B: 상호연계성

C: 용이성

7. 각 항목에 알맞는 재난복구서비스를 찾으시오

(A) : 백업장치나 테이프와 같은 것만 구비한다. 중요성이 높은 정보 기술 자원만 부분적으로 사이트에 보유한다.

(B) : 주 센터와 동일한 수준의 정보 기술 자원을 사이트에 보유하면서, 데이터를 최신으로 유지한다.

(C) : 컴퓨터실과 같은 장소만 확보하고 정보자원은 확보하지 않은 상태에서, 재해시 정보자원을 가지고 온다.

정답

A: 웜 사이트

B: 핫 사이트

C: 콜드 사이트

8. 개인정보 안전성 확보조치 기준 관련 문제

(A)(이)란 데이터베이스시스템 등 개인정보를 처리할 수 있도록 체계적으로 구성한 시스템을 말한다.

(B)(이)란 정보주체 또는 개인정보취급자 등이 개인정보처리시스템, 업무용 컴퓨터 또는 정보통신망 등에 접속할 때 식별자와 함께 입력하여 정당한 접속 권한을 가진 자라는 것을 식별할 수 있도록 시스템에 전달해야 하는 고유의 문자열로서 타인에게 공개되지 않는 정보를 말한다.

(C)(이)란 물리적 망분리, 접근 통제시스템 등에 의해 인터넷 구간에서의 접근이 통제 또는 차단되는 구간을 말한다.

정답

A: 개인정보처리시스템

B: 비밀번호

C: 내부망

9. 정보통신망 이용촉진 및 보호에 관 법률 제25조(개인정보의 위탁처리)에 대한 내용으로

1. 개인정보 처리위탁을 받는 자

2. 개인정보 처리위탁을 하는 ( A )

정답: 업무의 내용

10. 빈칸에 알맞는 단어는?

정답

A: 취약성

B: 감소

C: 보유

11. 서술형. 버퍼 오버 플로에 관한문제

(1) 스택 버퍼 오버 플로 시 카나리아 단어(canaria word) 기법에 동작방식을 설명하고

정답: 메모리 상에서 프로그램의 복귀 주소(Return Address)와 변수/버퍼 사이에 특정 값(Canary)을 저장해두는 기법을 말한다.

(2) 원리를 설명하시오

정답: 버퍼오버플로우 발생 시 특정 값(Canary)의 변조가 발생하므로 이를 탐지하여 차단한다.

(3) ASLR(Address Space Layout Randomization) 기법에 동작방식을 설명하고

정답: 메모리 공격을 방어하기 위해 주소 공간 배치를 난수화하는 기법을 말한다.

(4) 원리를 설명하시오

정답: 실행 시 마다 메모리 주소를 변경시켜 버퍼 오법플로우를 통한 특정 주소 호출을 방지한다.

12. 기업담당자는 정보보호에 관한법률에 의거하여 연1회 이용자들에게 메일을 통보해야한다. 메일에 들어가야할 정보를 나열하시오.

정답

1) 개인정보의 수집 이용 목적 및 수집한 개인정보의 항목

2) 개인정보를 제공받는 자와 그 제공 목적 및 제공한 개인정보의 항목

3) 개인정보 처리위탁을 받은 자 및 그 처리위탁을 하는 업무의 내용

13. iptables에서 -j옵션중에 drop과 reject가있다. 각각을설명하고 보안관점에서 어떤걸 써야하는지 고르고 그 이유를 설명하시오.

(1) drop

(2) reject

(3) 둘중에 어떤걸 쓰는게 보안관점에서 좋은지 설명

정답

drop은 무응답, reject는 상대에게 RST패킷을 보낸다. reject 했을 경우 OS에서 그 포트가 닫혀있음을 ICMP 메세지로 응답해준다. 보안 관점에서는 ICMP 응답 메세지에 많은 정보가 포함되어 있기 때문에 drop을 쓰는 것이 좋다.

14. TCP FLAG는 URG, ACK, PSH, RST, SYN, FIN를 순서대로 설정합니다. 아래에서 TCP 연결설정 및 연결해제 과정에서TCP FLAG 비트와 순서번호가 순서에 맞도록 빈칸을 채우시오.(아래의 SEQ num은 임의로 기재함, 파란 글씨는 정답)

- TCP 연결 설정

- C->S: ( ) : SEQ( ) : ACK(0)

- S->C: ( ) : SEQ( ) : ACK(345)

- C->S: ( ) : SEQ(345) : ACK(678)

- TCP 연결 해제 설정

- 010001 : SEQ(......) : ACK(----)

- S->C: ( ) : SEQ(......) : ACK(----)

- S->C: ( ) : SEQ(......) : ACK(----)

- C->S: 010000 : SEQ(......) : ACK(----)

정답

1) Syn(000010)

2) 344

3) syn+ack(010010)

4) 677

5) ack(010000)

6) fin+ack(010001)

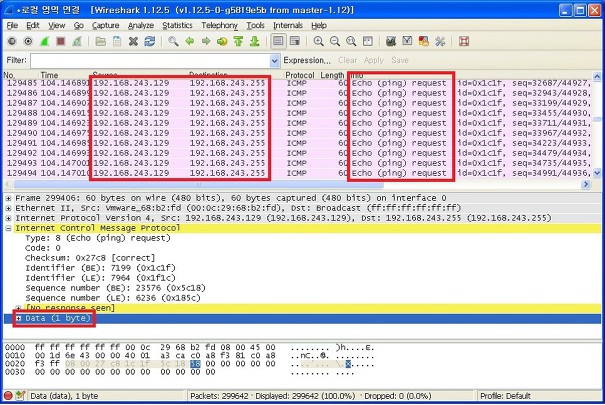

15. 하나의 발신지에서 브로드캐스트로 ICMP echo Request 요청을 보내는 패킷 캡쳐 화면

을 제공

해당 공격명, 원리, 대응방법에 대한 설명을 쓰시오.

정답

A. Smurf 공격

B. 한 클라이언트에서 서버로 ICMP_echo_request를 보내면 서버에서 클라이언트로 ICMP_echo_reply를 보내는데 ICMP_echo_request 패킷이 네트워크의 Broadcast로 보내지는 경우 네트워크상의 모든 호스트가 echo_reply를 보내게 되어 네트워크 트래픽을 증가시켜 정상적인 서비스가 이루어지지 않도록 하는 공격 기법이다.

C. 다른 네트워크로부터 자신의 네트워크로 들어오는 Directed Broadcast 패킷을 허용하지 않도록 라우터 설정을 한다.

브로드캐스트 주소로 전송된 ICMP Echo Request 메시지에 대해 응답하지 않도록 시스템 설정을 한다.

16. CENT OS 6.5에서 무차별 모드(PROMISCUOS MODE)로 동작하고 있는 인터페이스 정보를 보여주고

1. 예상되는 공격명 및 이유를 쓰시오.

2. 위 문제를 해결하기 위한 명령어 완성하시오

ifconfig eth0 ( )

3. (1)상태의 발생 시점을 찾기 위한 로그의 정확한 경로(파일명 포함)을 쓰시오

정답

1) 스니핑 공격

2) -promisc

3) /var/log/messages

'보안기사 실기' 카테고리의 다른 글

| 정보보안기사 실기 12회 (0) | 2020.11.09 |

|---|---|

| 정보보안기사 실기 11회 (0) | 2020.11.09 |

| 정보보안기사 실기 9회 (0) | 2020.11.09 |

| 정보보안기사 실기 8회 (0) | 2020.11.09 |

| 정보보안기사 실기 7회 (0) | 2020.11.09 |