Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- elasticsearch

- otter

- imageinfo

- Suninatas

- 2018

- diva

- ESXi

- lord of sql injection

- igoat

- Openstack

- XSS

- MFT

- beebox

- 인시큐어뱅크

- vulnhub

- foremost

- 안드로이드

- filescan

- SQL Injection

- Volatility

- CTF-d

- Docker

- InsecureBank

- binwalk

- base64

- frida

- kibana

- Strings

- ctf

- dreamhack

Archives

- Today

- Total

Information Security

OS Command Injection 본문

OS command Injection

- 취약한 변수를 이용하여 시스템 명령어를 주입하고 운영체제 접근하는 공격이다.

Level (Low)

OS command injection에서 Lookup 버튼을 눌러 리눅스 DNS 정보를 확인했다.

리눅스 명령어 ls를 입력하면 DNS lookup ls로 인식하여 오류가 나는 것을 알 수 있다.

; ls를 입력하면 DNS lookup; ls 인식하여 정보를 확인할 수 있다.

Level (Medium)

Level (Medium)은 그림 1-2와는 다르게 오류가 보여주는 것을 알 수 있다.

파이프(|)를 이용해 DNS lookup | ls를 입력해 정보를 확인할 수 있다.

Level (High)

Level (High)은 DNS lookup ;ls 입력하면 오류 메시지를 보여주지 않는다.

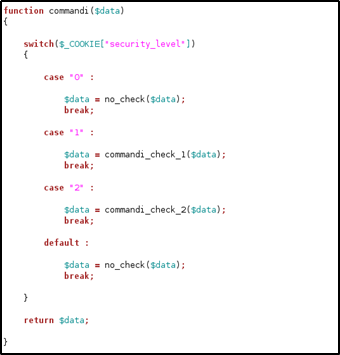

대응방안

OS command Injection 공격 난이도 별로 함수를 알 수 있다.

escapesheelcmd 함수는 시스템 셸로 실행할 수 있는 특수 문자에 백슬래시를 붙여 명령을 실행할 수 없도록 방어한다.

'Web Security > Bee-Box' 카테고리의 다른 글

| SQL Injection (CAPTCHA) (0) | 2019.08.25 |

|---|---|

| SQL Injection(POST/Search) (0) | 2019.08.25 |

| SQL Injection (Get/Search) (0) | 2019.08.11 |

| PHP Code Injection (0) | 2019.08.10 |

| HTML 인젝션 – Reflected(Get) (0) | 2019.08.04 |