| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- beebox

- InsecureBank

- vulnhub

- 2018

- Strings

- Suninatas

- CTF-d

- lord of sql injection

- base64

- ctf

- diva

- Openstack

- elasticsearch

- ESXi

- 인시큐어뱅크

- Volatility

- SQL Injection

- foremost

- frida

- igoat

- 안드로이드

- Reflected XSS

- MFT

- otter

- XSS

- logstash

- binwalk

- kibana

- dreamhack

- Docker

- Today

- Total

Information Security

KGB Messenger - Easy 본문

APK 파일을 Zip 확장자를 변경 후 압출을 풀면, META-INF(인증서), res 디렉터리, AndroidManfest.xml 파일, classes.dex 파일 그리고 resources.arsc 파일로 구성되어 있다

AndroidManifest.xml 파일을 열어보면 인코딩이 되어 내용을 확인할 수 없다.

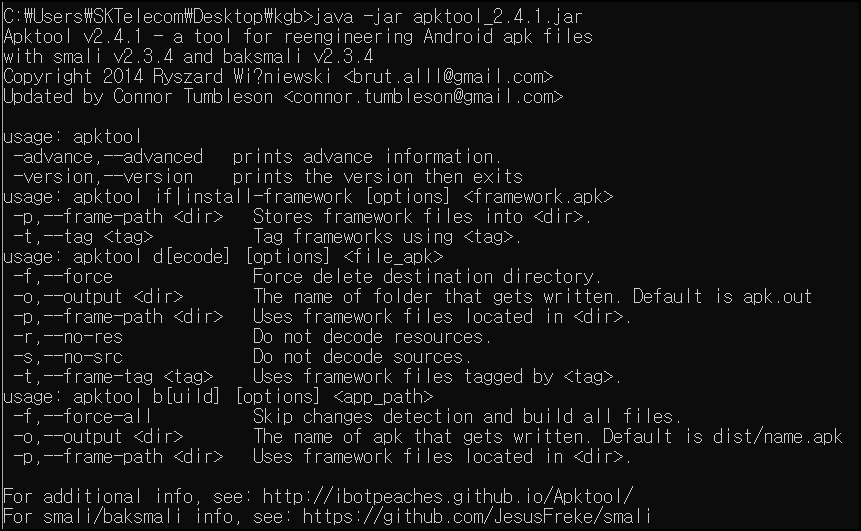

해당 내용을 확인하려면 apktool을 이용해 디코딩을 진행한다.

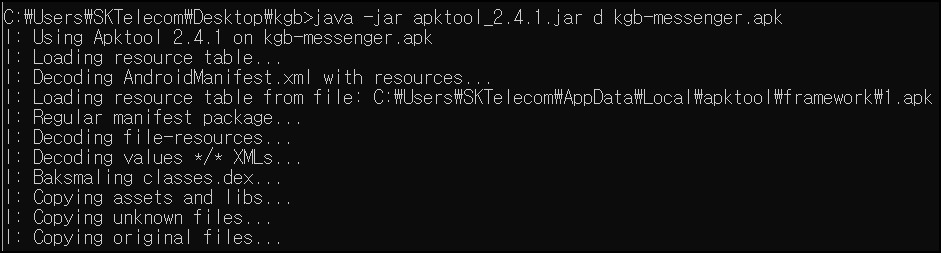

apktool은 jar 파일이므로 JAVA를 이용해야 한다. -d 옵션을 이용해 디코딩을 하고 kgb-messenger.apk로 파일을 만들었다.

디코딩을 하면 디코딩 전과 파일 내용이 다른 것을 알 수 있다.

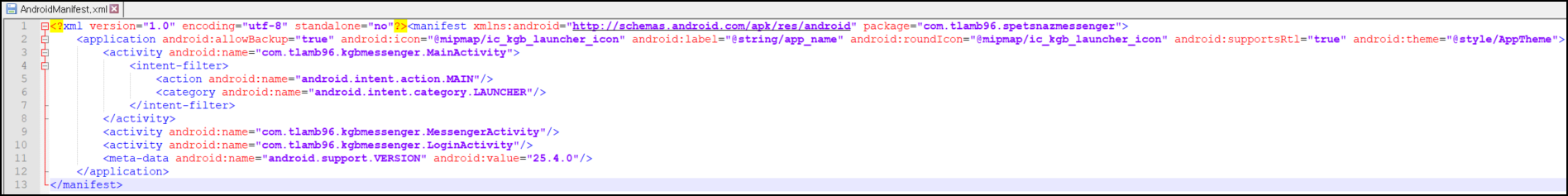

AnroidMAnifest.xml 파일을 보면 해당 내용을 알아 볼 수 있다. 애플리케이션이 동작하기 위한 정보 및 실행 권한 정보를 포함하고 있다.

classes.dex(DEX: Dalvik EXcutable) 파일은 *.class 파일이 달빅 가상 머신에서 동작할 수 있도록 바이트 코드로 변환된 소스 파일입니다. 해당 파일은 디코딩 후 smali 파일로 변환된다.

res는 안드로이드 애플리케이션의 리소를 관리하는 디렉터리입니다. 리소스는 애플리케이션이 동작할 때 사용하는 문자열, 이미지, 동영상, 아이콘 등을 의미한다. values* 디렉터리가 생성되었다. strings.xml 파일은 애플리케이션이 동작할 때 사용하는 문자열을 포함하고 있다.

USER 부분을 Base64 디코딩을 하면 FLAG{57ERL1NG_4RCHR} 값을 확인할 수 있다.