| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- InsecureBank

- 인시큐어뱅크

- foremost

- Strings

- frida

- diva

- XSS

- Volatility

- SQL Injection

- CTF-d

- Reflected XSS

- Suninatas

- 2018

- logstash

- igoat

- beebox

- vulnhub

- 안드로이드

- base64

- NTFS

- otter

- lord of sql injection

- 파이썬

- ctf

- elasticsearch

- kibana

- ESXi

- Docker

- Openstack

- MFT

- Today

- Total

Information Security

Microsoft MSHTML 취약점 (CVE-2021-40444) 본문

해당 취약점은 Microsoft MSHTML에서 입력 값을 제대로 처리하지 않아 발생하는 취약점으로 악용할 경우 공격자가 사용자의 PC에서 임의의 코드를 실행할 수 있다.

공격자는 브라우저 렌더링 엔진을 호스팅 하는 Microsoft Office 문서에서 사용되는 악성 ActiveX 컨트롤을 제작할 수 있습니다. 그다음 공격자는 사용자가 아 악성 문서를 클릭하도록 유도해야 합니다. 시스템에서 더 낮은 사용자 권한을 가지도록 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자보다 영향을 덜 받을 수 있습니다.

| S/W 구분 | 취약 버전 |

| Windows Server | 2008 서비스팩 2, 2008 R2 서비스팩 1 2012, 2012 R2 2016, 2019, 2022 version 2004, 20H2 |

| Windows | 8.1, RT 8.1 10 : 1607, 1809, 1909, 2004, 20H2, 21H1 |

| 역할 | 구분 |

| 공격자 | Kali-Linux-2021.3 (192.168.123.195) |

| 피해자 | Window 10 (192.168.123.113) |

취약점 테스트

CVE-2021-40444 PoC 공격 코드를 다운로드 한다. (https://github.com/lockedbyte/CVE-2021-40444.git)

CVE-2021-40444 디렉터리 파일들을 아래와 같이 알 수 있다.

README.md 파일을 보면 PoC 상세한 설명을 알 수 있다.

test 디렉터리로 이동한 후 revershell을 만들었다.

PoC 코드를 이용하여 문서에 reverse shell 추가하여 악성코드가 숨겨진 문서 파일을 만들었다.

out 디렉터리로 이동해서 보면 document.docx 파일이 만들어진 것을 알 수 있다.

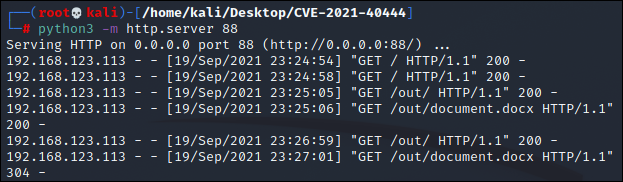

http server를 만들었다.

피해자 PC에서 192.168.123.195/out/ 에서 document.docx 파일을 다운로드하였다.

PoC 코드 exploit.py host 80 포트로 열었다.

msfconsole을 이용하여 revershell 연결할 수 있도록 설정한다.

다운로드한 악성 문서를 열어 편집사용을 클릭한다.

document.docx 문서가 열리는 것을 알 수 있다.

세션이 연결되는 것을 알 수 있고 IP 주소를 확인하면 피해자의 PC IP주소랑 같은 것을 알 수 있다.

'CVE 취약점' 카테고리의 다른 글

| Dirty Pipe (CVE-2022-0847) (0) | 2023.12.12 |

|---|---|

| GitLab 임의 파일 읽기 취약점 (CVE-2023-2825) (0) | 2023.08.12 |

| PrintNightmare 취약점 (CVE-2021-1675, CVE-2021-34527 ) (0) | 2021.09.19 |

| Linux SUDO Baron Samedit 취약점 (CVE-2021-3156) (0) | 2021.02.01 |

| Windows Netlogon 권한상승 취약점 (CVE-2020-1472) (0) | 2020.12.26 |