| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- CTF-d

- otter

- binwalk

- kibana

- ESXi

- elasticsearch

- 인시큐어뱅크

- FTK Imager

- SQL Injection

- 안드로이드

- imageinfo

- foremost

- 2018

- Volatility

- frida

- igoat

- filescan

- diva

- InsecureBank

- lord of sql injection

- Strings

- Openstack

- Suninatas

- XSS

- dreamhack

- vulnhub

- ctf

- Docker

- base64

- beebox

- Today

- Total

Information Security

MemLabs Lab 6 - The Reckoning 본문

문제 설명

정보국으로부터 이 메모리 덤프를 입수했습니다. 정보국에 따르면 이 자료에는 지하 세계 갱스터 데이비드 벤자민의 비밀이 담겨 있을 가능성이 있다고 합니다. 이 메모리 덤프는 FBI가 이번 주 초에 체포한 그의 부하 중 한 명에게서 확보한 것입니다. 당신의 임무는 이 메모리 덤프를 분석하여 단서를 찾아내는 것입니다. FBI는 또한 데이비드가 인터넷을 통해 부하들과 소통했다고 밝혔으므로, 인터넷 단서를 추적하는 것이 좋은 시작점이 될 수 있습니다.

참고 : 이 과제는 깃발 1개가 2부분으로 나뉘어져 있습니다.

이 실습의 플래그 형식은 inctf{s0me_l33t_Str1ng} 입니다.

메모리 덤프 파일의 운영체제를 확인하였습니다.

python vol.py -f MemoryDump_Lab6.raw imageinfo

메모리 덤프파일에서 실행 중인 프로세스를 확인하였습니다.

python vol.py -f MemoryDump_Lab6.raw --profile Win7SP1x64 pslist

WinRAR, firefox, chrome 프로세스가 활발할게 실행되는 것을 알 수 있습니다.

우선 먼저 cmdline 플러그인을 통해 WinRAR 파일을 보면 압축 파일의 이름이 flag.rar라는 것을 알 수 있습니다.

python vol.py -f MemoryDump_Lab6.raw --profile Win7SP1x64 cmdline | findstr WinRAR.exe

filescan 플러그인을 통해 flag.rar 파일의 메모리 주소를 알 수 있습니다.

python vol.py -f MemoryDump_Lab6.raw --profile Win7SP1x64 filescan| findstr flag.rar

메모리 주소를 이용하여 flag.rar 압축 파일을 추출하였습니다.

python vol.py -f MemoryDump_Lab6.raw --profile Win7SP1x64 dumpfiles -Q 0x000000005dcdde00 -D dump

flag.rar 압축 파일을 보면 flag2.png 파일을 확인할 수 있습니다.

명령어가 성공했는지 실패했는지 알 수 있는 consoles 플러그인을 이용하여 명령어들을 보면 jaffa 폴더에서 명령어 whoami env를 입력한 것을 알 수 있습니다.

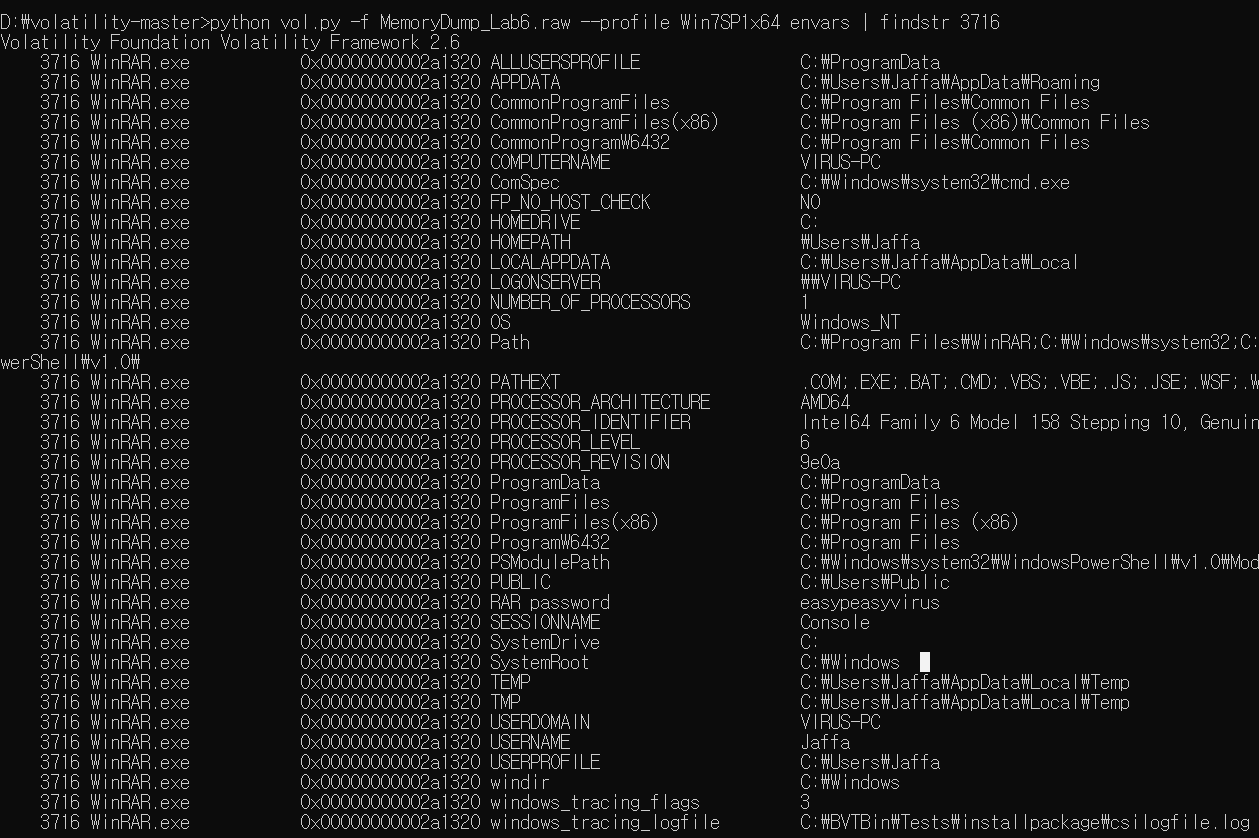

메모리 덤프의 시스템 환경변수 목록을 분석할 수 있는 플러그인 envars를 이용하면 중간에 easypeasyvirus 수상한 문자열을 확인할 수 있습니다.

easypeasyvirus 문자열을 입력하였습니다.

이미지 파일을 보면 FLAG 값 aN_Am4zINg_!_i_gU3Ss???_}을 알 수 있습니다.

그다음으로 Chrome 프로세스를 확인하기 위해 크롬 브라우저의 활동기록을 분석하기 위해 chromehistory를 사용하여 접속 기록을 저장하였습니다.

python vol.py --plugins=plugins/ -f MemoryDump_Lab6.raw --profile Win7SP1x64 chromehistory > chromehistory.txt

chromehistory.txt 파일을 보면 중간에 수상하게 ID가 적혀 있는 것을 확인할 수 있습니다.

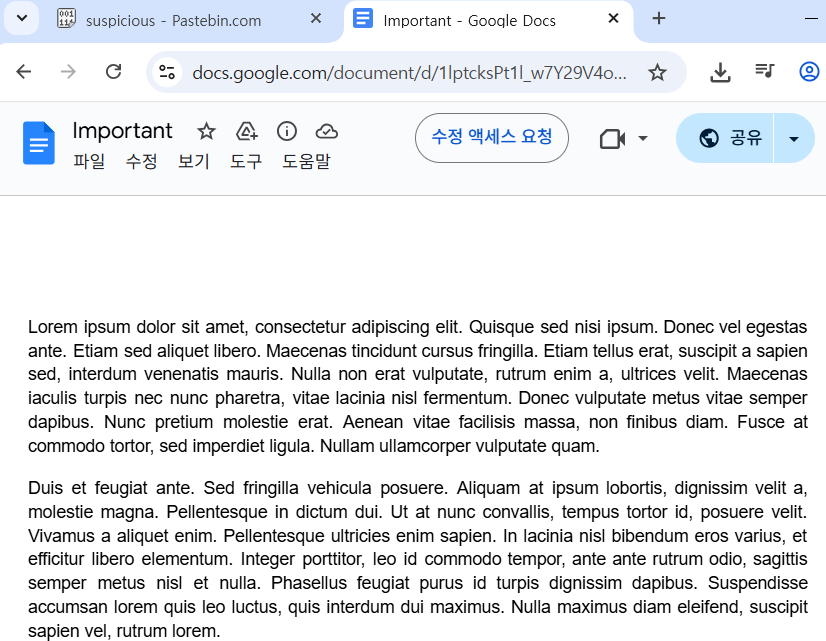

해당 페이지에 접속하면 구글 드라이브 문서 링크를 확인할 수 있습니다.

해당 URL 주소로 접속하면 문서 내용으로 이동합니다.

문서 내용에 중간을 보면 수상하게 https://mega.nz/#!SrxQxYTQ 링크파일을 확인할 수 있습니다.

해당 링크로 이동하면 복호화키를 입력하라고 아래와 같이 보여줍니다.

strings 프로그램을 이용하여 메모리 덤프파일의 문자열을 저장하여 복호화 키를 찾아보도록 하겠습니다.

Key라는 단어로 검색하여 Key 값을 아래와 같이 확인하였습니다.

zyWxCjCYYSEMA-hZe552 qWVXiPwa5 TecODbjnsscMIU 키 값을 아래와 같이 입력하면 flag_.png 이미지 파일이 다운로드 되는 것을 알 수 있습니다.

해당 파일을 열면 아래와 같이 오류가 나는 것을 알 수 있습니다.

HxD 프로그램을 이용하여 flag_.png 파일을 열어보면 PNG 파일 헤더의 iHDR이 소문자가 아닌 대문자이기 때문에 이상한 것을 알 수 있습니다.

iHDR을 IHDR로 수정하였습니다.

이미지 파일의 열어보면 FLAG 값 inctf{thi5 cH4LL3Ng3_!s_g0nn4_b3_?_aN_Am4zINg_!_i_gU3Ss??? }을 알 수 있습니다.

'포렌식 > MemLabs' 카테고리의 다른 글

| MemLabs Lab 5 - Black Tuesday (0) | 2025.12.11 |

|---|---|

| MemLabs Lab 4 - Obsession (0) | 2025.12.08 |

| MemLabs Lab 3 - The Evil's Den (0) | 2025.12.08 |

| MemLabs Lab 2 - A New World (0) | 2025.12.05 |

| MemLabs Lab 1 - Beginner's Luck (0) | 2025.12.05 |