| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- dreamhack

- kibana

- 안드로이드

- Volatility

- ESXi

- Docker

- binwalk

- Suninatas

- SQL Injection

- ctf

- otter

- 2018

- Reflected XSS

- logstash

- vulnhub

- frida

- Strings

- Openstack

- base64

- 인시큐어뱅크

- elasticsearch

- foremost

- igoat

- lord of sql injection

- beebox

- diva

- CTF-d

- MFT

- XSS

- InsecureBank

- Today

- Total

Information Security

방 탈출 본문

문제를 보면 Room1, Room2, Room3 폴더를 확인할 수 있고 마지막으로 Exit_Door.zip 압축파일을 해제하면 되는 문제인 것 같다.

Room1 폴더에 들어가면 Diary.docx 파일을 확인할 수 있다.

Diary.docx 파일을 열어보면 “Where is my watch?” 문구와 함께 가운데 부분이 수상해 보였다.

가운데 부분을 드래그 해보면 이미지가 숨겨져 있는 것을 확인할 수 있다.

HxD 프로그램을 이용해서 열어보면 파일 헤더가 “50 4B 03 04”, “PK”로 시작하면 압축 파일이라는 것을 확인할 수 있다.

HxD에서 압축 파일로 Diary.zip 만들었다.

Diary.zip 압축 파일 내용을 볼 수 있다.

/word/media/image1.png 경로에 이미지 파일을 확인할 수 있다.

Room2 폴더를 보면 Calender, PC 이미지 파일을 확인할 수 있다.

HxD로 Calender 이미지 파일을 보면 “89 50 4E 47 0D 0A 1A” png 파일 헤더를 확인할 수 있다.

중간 정도 내려오면 “and_extra_Key” 문자열을 확인할 수 있다. 그리고 JFIF를 보고 JPEG 확장자를 알 수 있다. (FF FF FF ~ 하단까지 복사)

“FF FF” 파일 헤더에서 JPEG 파일 헤더 “FF D8” 수정을 했다.

파일의 마지막 부분(footer)을 “FF FF”를 JPEG footer를 “FF D9”로 수정 후 이미지 파일로 저장했다.

아래와 같이 이미지 파일을 확인할 수 있다.

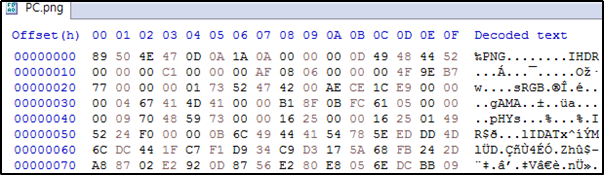

PC 이미지 파일 PNG 파일 헤더 “89 50 4E 47 0D 0A 1A”를 확인할 수 있다.

중간을 보면 “50 4B” ZIP 파일 헤더를 확인할 수 있다. (50 4B ~ 하단까지 복사)

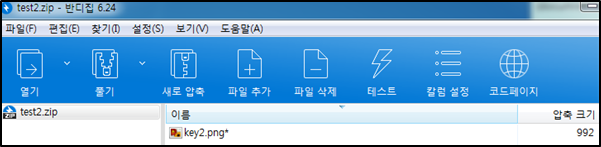

압축 파일로 만들어서 확인하면 key2.png 이미지 파일을 확인할 수 있다.

압축을 해제하려면 패스워드가 필요하는 것을 알 수 있다.

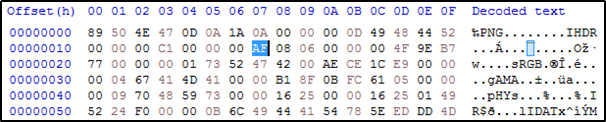

png 파일 헤더 IHDR 구조를 확인할 필요가 있다.

|

{ |

PC.png 이미지 파일 Height 부분이 “00 00 00 00 AF”라는라는 것을 알 수 있다.

Height 부분을 “00 00 00 EF”로 수정을 해보았다.

PC 이미지 파일에 “NVVBX0NURl8zcmQ” 암호문을 확인할 수 있다.

“NVVBX0NURl8zcmQ” Base64 암호문을 디코딩하면 “5UA_CTF_3rd” 평문을 알 수 있다.

패스워드 “5UA_CTF_3rd" 입력을 해보았다.

key2.png 이미지 파일을 확인할 수 있다.

trash.png 이미지 파일을 HxD로 열어보았다.

중간에 보면 압축파일 헤더 “50 4B 03 04”를 확인할 수 있다. (50 4B 03 04 ~ 끝까지 복사)

압축 파일을 목록을 확인할 수 있다.

/ppt/media/ 경로에 이미지 파일이 존재하는 것을 알 수 있다.

Room1에서 “Where is my watch?” 문구 힌트를 보고 이미지 파일을 조합하면 “06:14”라는 것을 알 수 있다.

trash.png 이미지 HxD로 보면 PPT 파일이라는 것을 알 수 있다. PPTX 파일 헤더 “50 4B 03 04” 이기 때문에 pptx로 파일을 저장 했다.

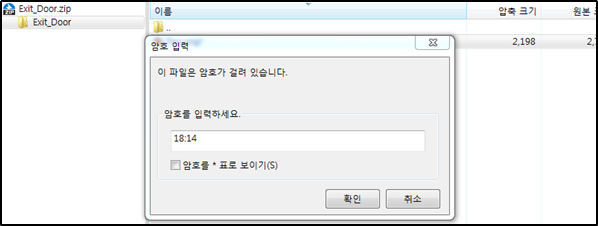

PPTX 파일을 열어보면 편지 이미지 뒤에 “Oh! It was Dinner Time. Not a Morning” 문구를 확인해 보면 압축 비밀번호가 “18:14”라는 것을 알 수 있다.

압축 비밀번호 “18:14”를 입력했다.

Exit_Door 파일을 압축해제하면 이미지 파일에 flag 값을 확인할 수 있다.

AZPR 압축파일 Password 푸는 프로그램을 이용해 쉽게 풀 수 있다.

'CTF > 2019 SUA CTF' 카테고리의 다른 글

| do you know base64..? then how about this? (0) | 2019.09.19 |

|---|