| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- foremost

- imageinfo

- diva

- vulnhub

- SQL Injection

- elasticsearch

- 안드로이드

- Openstack

- filescan

- lord of sql injection

- Volatility

- FTK Imager

- kibana

- ctf

- ESXi

- 인시큐어뱅크

- beebox

- base64

- otter

- Suninatas

- CTF-d

- Docker

- 2018

- frida

- InsecureBank

- dreamhack

- Strings

- XSS

- igoat

- binwalk

- Today

- Total

Information Security

CVE-2026-24061 본문

1. 개요

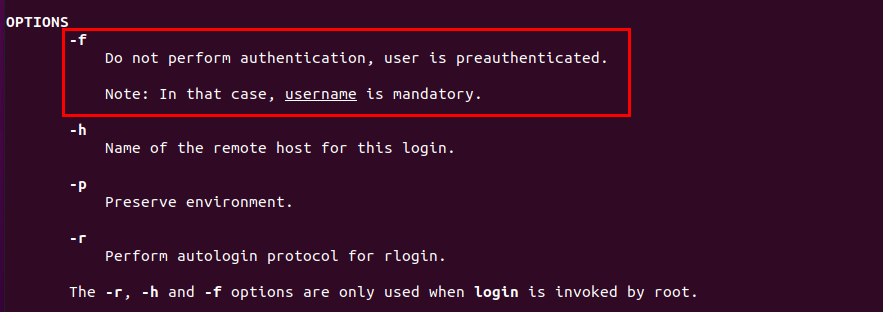

GNU Inetutils 패키지에 포함된 Telnetd(Telnet 서버 데몬)는 사용자가 원격으로 접속하면 직접 인증을 처리하지 않고, 시스템의 표준 로그인 프로그램인 /bin/login을 호출하여 인증을 위임합니다. 이때, 텔넷 클라이언트가 보낸 환경 변수 중 USER 값을 아무런 필터링 없이 /bin/login의 인자로 전달하는 것이 문제입니다.

2. 공격 메커니즘 (어떻게 뚫리는가?)

이 취약점의 무서운 점은 '인증 과정 자체를 건너뛴다'는 것입니다. 텔넷 서버가 사용자가 입력한 이름을 검증하지 않고 시스템 로그인 프로그램에 그대로 전달하기 때문에 발생합니다.

- 공격자 접근: 텔넷 서비스(23번 포트)가 열린 서버에 접속을 시도합니다.

- 악성 페이로드 주입: 사용자 이름 대신 -f root라는 값을 전달합니다.

- 시스템의 착각: 서버 내부의 login 프로그램은 -f 옵션을 보고 "아, 이미 다른 곳에서 인증이 끝난 사용자구나!"라고 오해하여 비밀번호를 묻지 않고 즉시 관리자 권한을 부여합니다.

3. 영향을 받는 대상 및 버전

주로 리눅스 계열에서 사용하는 GNU InetUtils 패키지가 대상입니다.

- 취약 버전: GNU InetUtils 1.9.3 ~ 2.7

- 주요 대상: 보안 업데이트가 중단된 구형 공유기, 스위치, 레거시 리눅스 서버 등.

4. 공격 실습

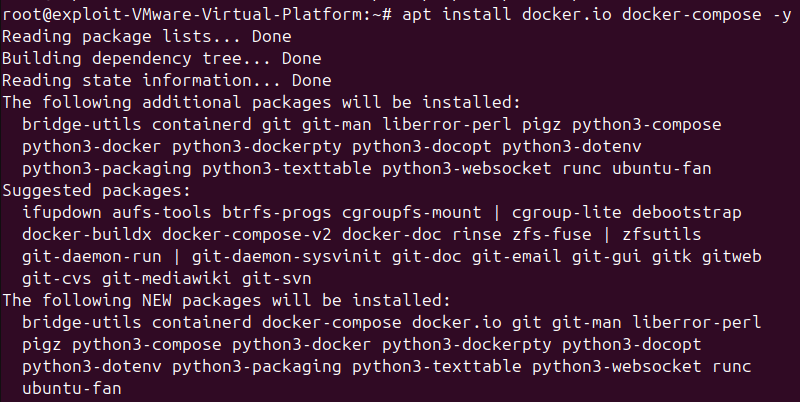

docker 서비스를 설치합니다.

https://github.com/JayGLXR/CVE-2026-24061-POC.git

GitHub - JayGLXR/CVE-2026-24061-POC

Contribute to JayGLXR/CVE-2026-24061-POC development by creating an account on GitHub.

github.com

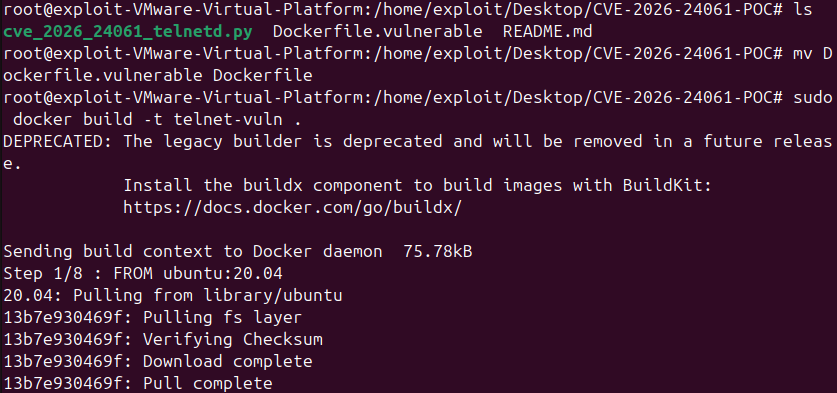

PoC 공격코드를 다운로드합니다.

PoC 공격 코드 및 Docker 설정파일이 존재하는 것을 알 수 있습니다.

Docker 컨테이너의 설계도를 확인할 수 있습니다.

Docker 컨테이너를 설치합니다.

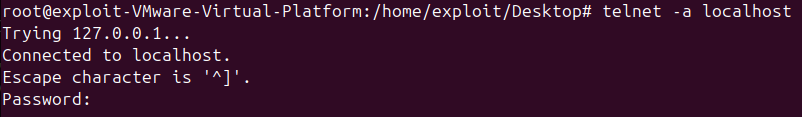

설치를 완료 후 컨테이너를 실행시킵니다

아래와 같이 telnet 접속 시 비밀번호를 요청합니다.

Telnet 서비스 버전 정보를 확인해 보면 2.5 버전으로 취약하다는 것을 알 수 있습니다.

PoC 공격 코드를 이용하면 인증과정 없이 Docker 컨테이너의 안으로 접속되는 것을 알 수 있습니다.

'CVE 취약점' 카테고리의 다른 글

| Ni8mare (CVE-2026-21858) (0) | 2026.01.16 |

|---|---|

| MongoBleed (CVE-2025-14847) (0) | 2026.01.06 |

| React2Shell (CVE-2025-55182) (0) | 2025.12.12 |

| Fortinet FortiWeb SQL 인젝션 취약점 (CVE-2025-25257) (0) | 2025.10.04 |

| Struts2 File Upload 취약점(CVE-2024-53677) (1) | 2025.01.17 |