| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- CTF-d

- foremost

- 2018

- kibana

- base64

- Docker

- Strings

- filescan

- otter

- lord of sql injection

- FTK Imager

- Openstack

- XSS

- 안드로이드

- SQL Injection

- binwalk

- dreamhack

- elasticsearch

- beebox

- ESXi

- vulnhub

- 인시큐어뱅크

- Suninatas

- frida

- igoat

- diva

- InsecureBank

- imageinfo

- Volatility

- ctf

- Today

- Total

Information Security

컴퓨터에 연결된 외부 장치 분석 연습문제 본문

1. 'Episode04.L01' 파일을 다운로드한다.

- 다운로드할 곳: https://github.com/bjpublic/winsecurityhttps://github.com/bjpublic/Winsecurity

- MD5 해시값: 437C3FFEE4DFBBD79F3A84090C355B13

2. OSForensics 프로그램(Version 9.1)을 다운로드한다.

3. OSForensics 프로그램을 실행하고, Case를 만들고, 'Episode04.L01' 파일을 추가한다.

① OSForensics Trial Version을 선택한다.

② [Manage Case] ⇒ **[New Case]**를 클릭한 후, Case 이름을 넣고, Investigate Disk from Another Machine을 선택한다.

③ 하단에 케이스를 저장할 폴더를 지정한다.

④ [Add to Case] ⇒ [Device] ⇒ **[Evidence Source]**에서 Image File을 선택하여 ‘Episode04.L01’ 파일을 추가한다.

4. OSForensics 프로그램으로 'Episode04.L01' 이미지 안의 폴더와 파일을 열람하고, 다음의 사항을 분석한다.

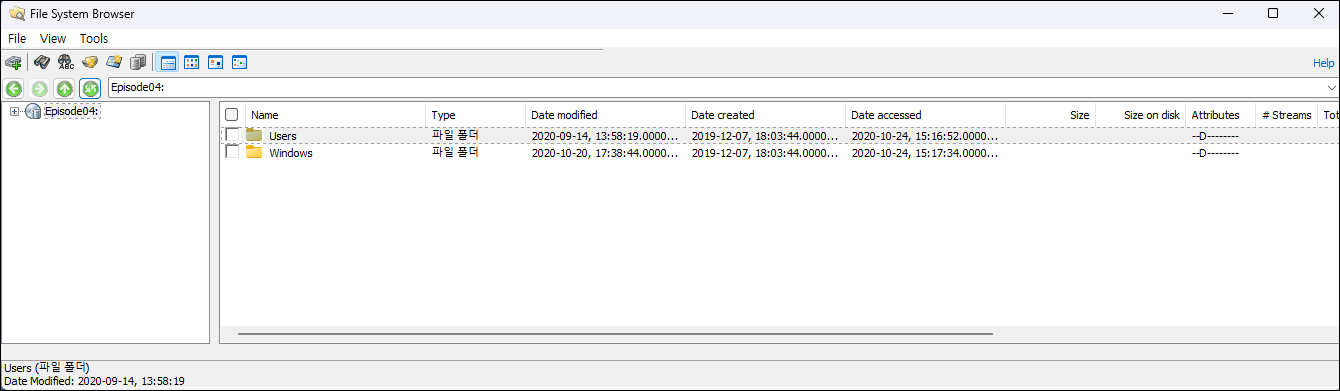

① [Case Items]에서 [Open]을 클릭하거나 왼쪽 메뉴에서 [File System Browser]를 선택하여 폴더와 파일을 확인한다.

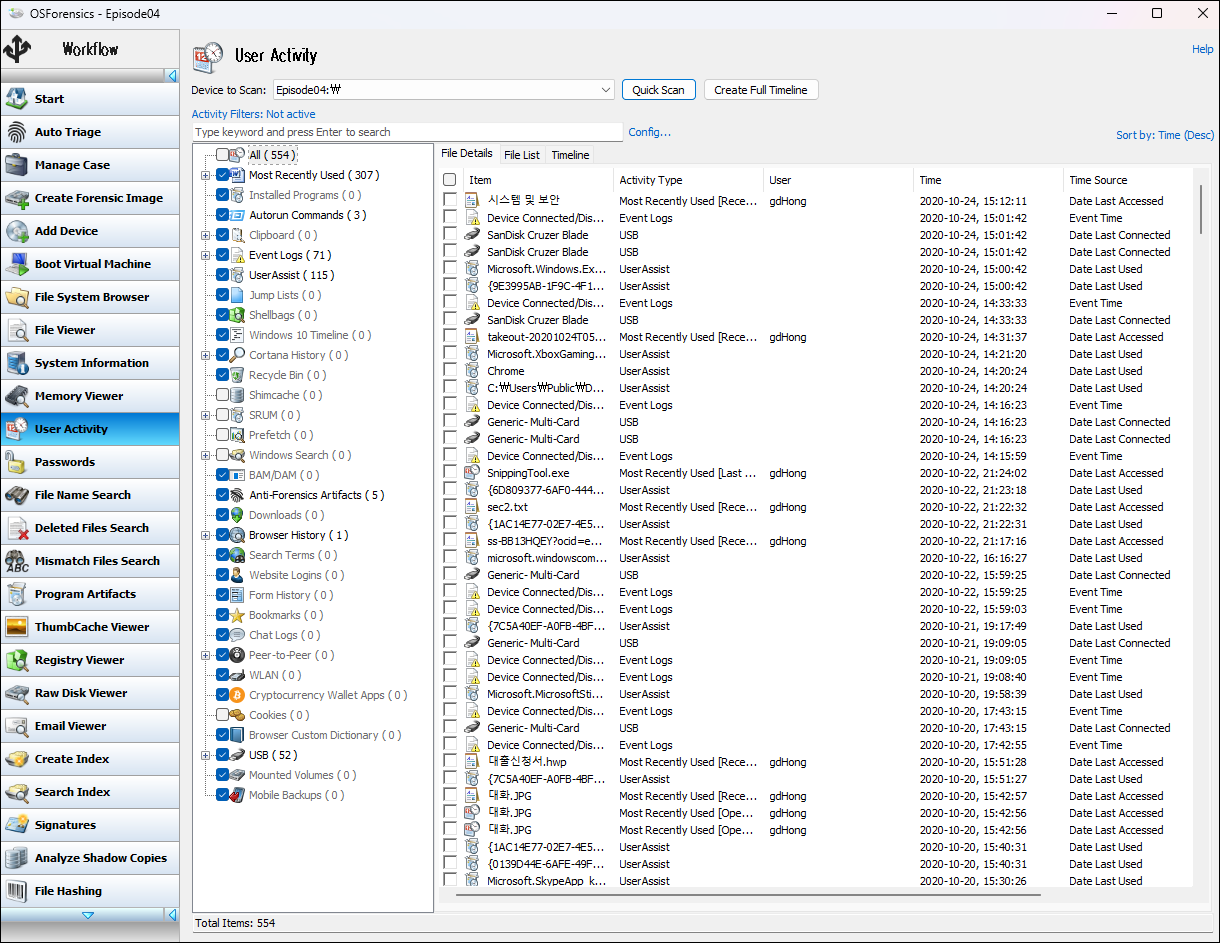

② 왼쪽 메뉴에서 [User Activity]를 클릭한 후, [Device to scan]에 ‘Episode04’가 선택되어 있는지 확인하고 [Scan]을 누른다.

③ [User Activity] 분석 화면의 왼쪽 메뉴에서 [Event Logs]를 클릭하여 USB 메모리의 연결 흔적을 분석한다.

④ [User Activity] 분석 화면의 왼쪽 메뉴에서 **[USB]**를 클릭하여 USB 메모리의 연결 흔적을 분석한다.

⑤ 메인 화면의 왼쪽 메뉴에서 **[Registry Viewer]**를 선택하여 ‘Episode04.L01’ 이미지 파일에 포함 된 SYSTEM, SOFTWARE, NTUSER.DAT 하이브를 추가하여 다음의 레지스트리 키를 확인한다.

- SYSTEM에서는 USBSTOR 키를 조사한다.

- SOFTWARE에서는 EMDMgmt, Windows Portable Devices 키를 조사한다.

- NTUSER.DAT에서는 MountPoint2 키를 조사한다.

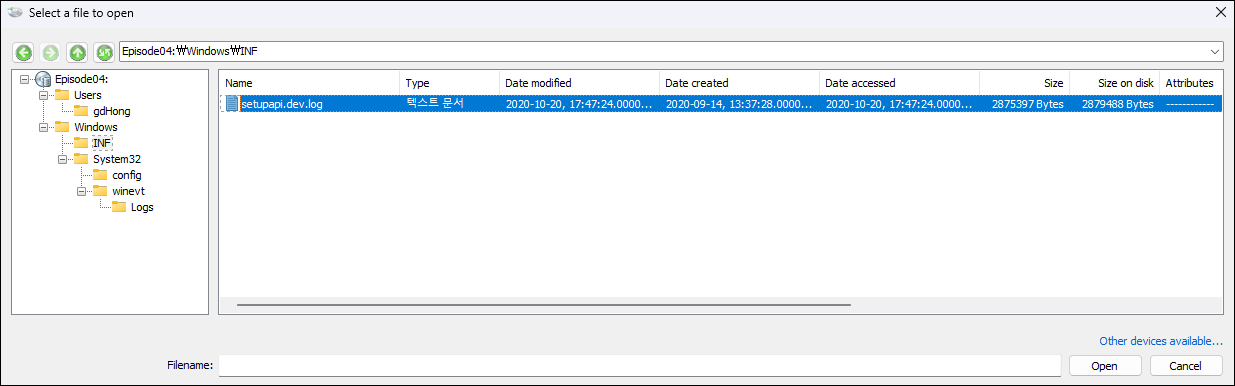

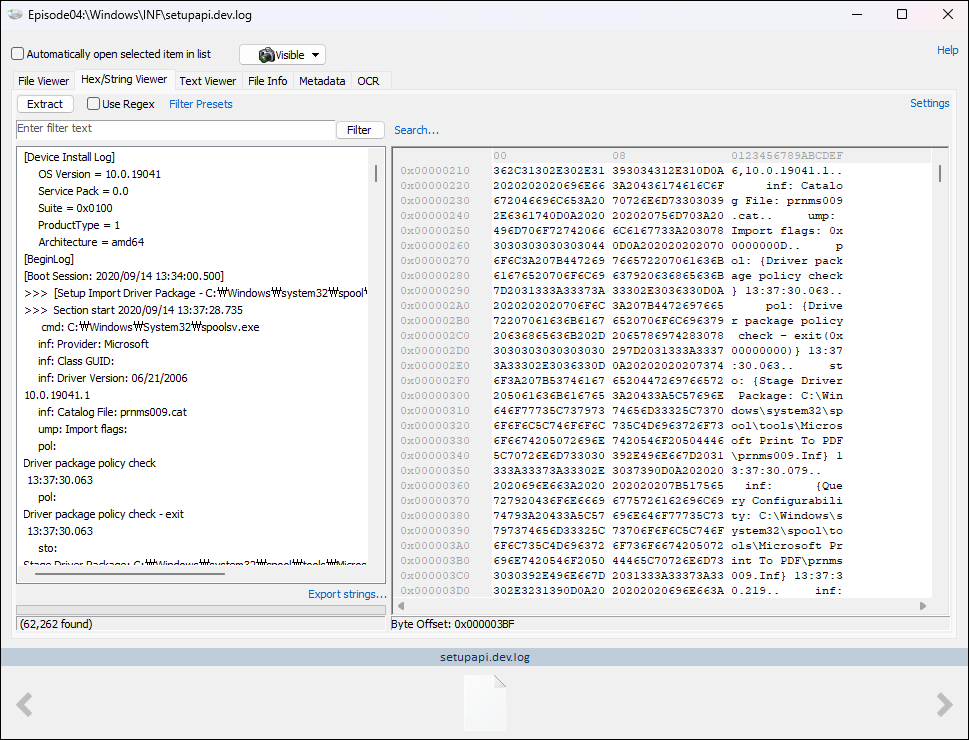

⑥ 메인 화면의 왼쪽 메뉴에서 **[File Viewer]**를 클릭한 후 File Viewer 분석 화면에서 Setupapi.dev.log 파일을 찾아 USB 저장 장치의 연결 흔적을 확인한다.

5. Belkasoft Evidence Center X 프로그램을 실행하여 [Create Case] ⇒ Create Case 창에서 사건명과 분석 결과를 저장할 폴더를 지정한 후 [Create]를 클릭 ⇒ [Add a new data source to the case] ⇒ [Add existing] ⇒ [Image] 순으로 클릭하여 'Episode04.L01' 파일을 추가하고 [Next]를 클릭하여 데이터를 처리한 다음, 다음의 사항을 분석한다.

① **[Artifacts]**에서 [Overview] 탭 ⇒ [Connected USB devices] ⇒ **[USB devices]**를 선택한다.

② 우측 테이블 뷰의 칼럼명에 마우스 포인터를 올린 후 우측 마우스를 클릭하고 [Choose columns] 선택 ⇒ Available columns에서 Last write time(UTC)를 클릭하여 Selected columns로 추가한다.

③ 테이블 뷰에서 Last write time(UTC)를 오름차순으로 정렬하여 USB 메모리의 연결 흔적을 분석하고, 각각의 엔트리의 출처(SYSTEM 레지스트리, SOFTWARE 레지스트리, Setupapi.dev.log)를 확인한다.

④ **[File System]**에서 Microsoft-Windows-Partition%4Diagnostic.evtx 파일을 찾아 체크한 후, 우측 마우스를 클릭하고 **[Open checked files]**를 선택한다.

⑤ 윈도우 이벤트 뷰어가 열리면 2020년 10월 16일경 이벤트 기록에서 USB 메모리의 연결 기록을 분석한다.

'포렌식 > 윈도우 디지털 포렌식 완벽 활용서' 카테고리의 다른 글

| 컴퓨터의 주된 사용자에 관한 분석 (0) | 2026.02.21 |

|---|---|

| 디스크와 파티션 연습문제 (0) | 2026.02.16 |

| 윈도우 운영체제의 설치에 관한 정보 분석 연습문제 (0) | 2026.02.16 |