Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- beebox

- CTF-d

- Docker

- ctf

- kibana

- Volatility

- 2018

- frida

- InsecureBank

- Strings

- vulnhub

- lord of sql injection

- ESXi

- FTK Imager

- 인시큐어뱅크

- 안드로이드

- Suninatas

- foremost

- binwalk

- Reflected XSS

- base64

- elasticsearch

- diva

- Openstack

- MFT

- XSS

- igoat

- dreamhack

- SQL Injection

- otter

Archives

- Today

- Total

Information Security

[SUNINATAS] 23번 문제 본문

그림 1-1처럼 admin/ 123을 입력 시 "No hack" 메시지를 확인할 수 있다.

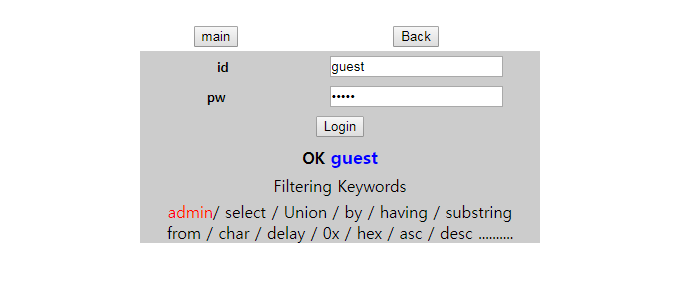

그림 1-2 guest/guest 입력 시 "OK guest" 메시지를 확인할 수 있다.

그림 1-3 처럼 소스코드를 보면 admin 필터링이 되는 것을 알 수 있다.

| admin'+'in' | SQL에서 문자열을 + 기호로 합칠 수 있는 특성을 이용해 필터링 우회 |

| 'or id<'b' | SQL에서 문자열을 ASCII 값 기준으로 크게 비교를 할 수 있는 특성을 이용 |

| left(string, count) | 두 인수를 입력받아서 string 문자열의 왼쪽부터 count만큼의 문자만 잘라냅니다. |

| right(string, count) | 두 인수를 입력받아서 string 문자열의 오른쪽부터 count 만큼의 문자만 잘라냅니다. |

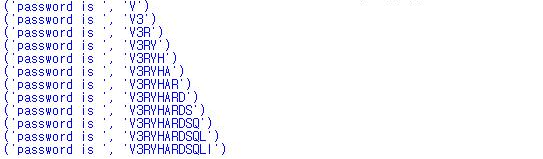

그림 1-4 Blind SQL Injection 공격을 통해 PW를 확인할 수 있다.

PW v3ryhardsqli 입력 시 "OK admin" 문자가 보여지는 것을 알 수 있다.

'WarGame > SUNINATAS' 카테고리의 다른 글

| [SUNINATAS] 14번 문제 (0) | 2019.09.27 |

|---|---|

| [SUNINATAS] 16번 문제 (0) | 2019.09.27 |

| [SUNINATAS] 6번 문제 (0) | 2019.09.20 |

| [SUNINATAS] 22번 문제 (0) | 2019.09.20 |

| [SUNINATAS] 8번 문제 (0) | 2019.09.19 |