Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- kibana

- XSS

- otter

- Docker

- 안드로이드

- lord of sql injection

- foremost

- frida

- Strings

- imageinfo

- igoat

- filescan

- diva

- MFT

- InsecureBank

- SQL Injection

- dreamhack

- base64

- binwalk

- ctf

- Suninatas

- Openstack

- 2018

- CTF-d

- beebox

- Volatility

- ESXi

- elasticsearch

- 인시큐어뱅크

- vulnhub

Archives

- Today

- Total

Information Security

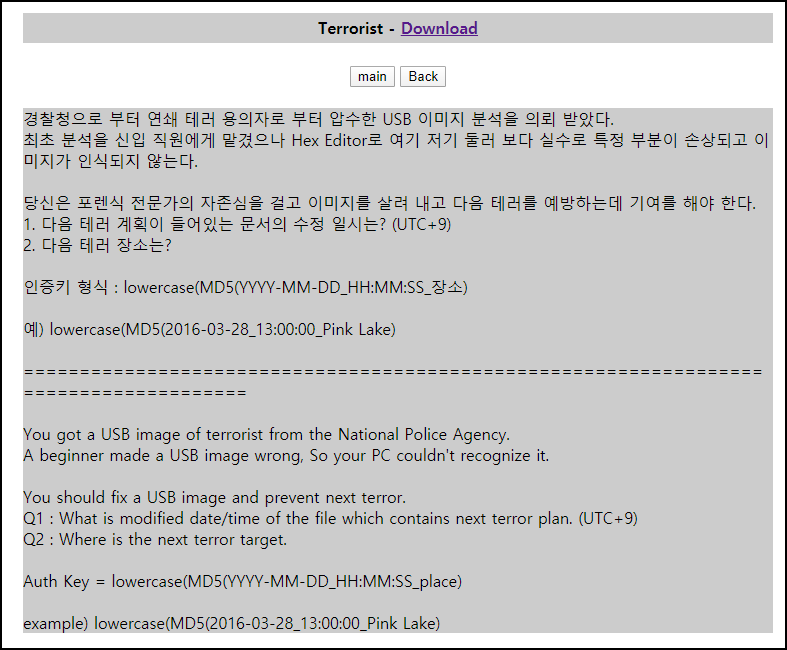

[SUNINATAS] 32번 문제 본문

Hex editor로 파일을 열어보면 FAT32 파일 구조라는 것을 알 수 있다.

| 범위 | 이름 | 설명 |

| 0x00 ~ 0x02 | Jump Boot code | 부트코드로 점프하라는 명령어 |

| 0x03 ~ 0x0A | OEM Name | OEM 회사를 나타내기 위한 문자열 |

| 0x0B ~ 0x0C | Bytes Per Sector | 섹터 당 바이트 수 |

| 0x0D | Sector Per Cluster | 클러스터 당 섹터 수 |

| 0x0E ~ 0x0F | Reserved Sector Count | 예약된 영역의 섹터 수 |

| 0x10 | Number of FATs | 볼륨에 있는 FAT 영역의 수 |

| 0x11 ~ 0x12 | Root Directory Entry Count | FAT12/16에서 루트 디렉터리가 포함하는 최대 파일 수 |

| 0x13 ~ 0x14 | Total Sector 16 | 볼륨 상에 있는 총 섹터 수 |

| 0x15 | Media Type | 볼륨이 어떤 미디어 저장되어 있는 지를 나타냄 |

| 0x16 ~ 0x17 | FAT Size 16 | FAT12/16에서 1개의 FAT영역의 섹터 수 |

| 0x18 ~ 0x19 | Sectors Per Track | 저장장치의 트랙당 섹터 수 |

| 0x1A ~ 0x1B | Number of Heads | 저장장치의 헤더 수 |

| 0x1C ~ 0x1F | Hidden Sector | 해당 볼륨 앞에 존재하는 숨겨진 섹터 수 |

| 0x20 ~ 0x23 | Total Sector 32 | 볼륨 상에 있는 총 섹터 수 |

| 0x1FE ~ 0x1FF | Signature(0x55AA) | 부트 레코드가 손상되었는 지 아닌지를 알기 위한 용도로 사용 |

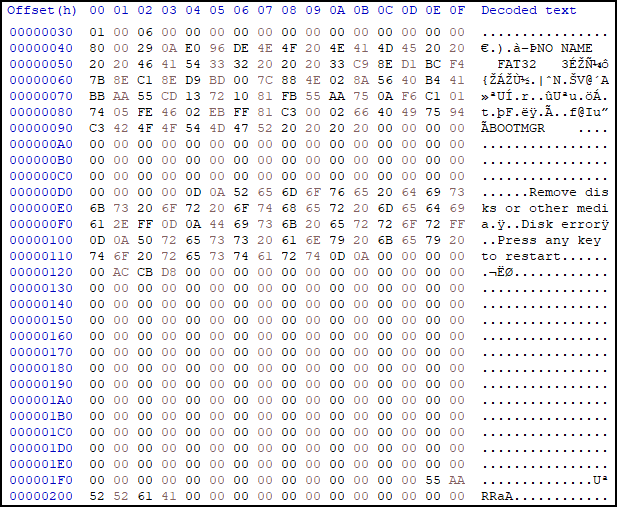

0x1FE~0x1FF 범위에 부트 레코드 손상여부를 확인하는 용도의 시그니처 0x55AA가 있어야 한다고 한다. 그러나 이 이미지파일에는 없다.

0x1FE ~ 0x01FF에 위치로 이동시키기 위해 55 AA 바로 앞을 0으로 채웠다.

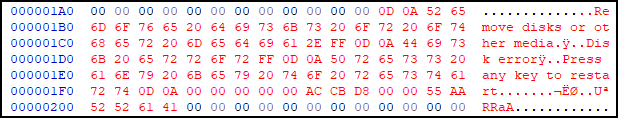

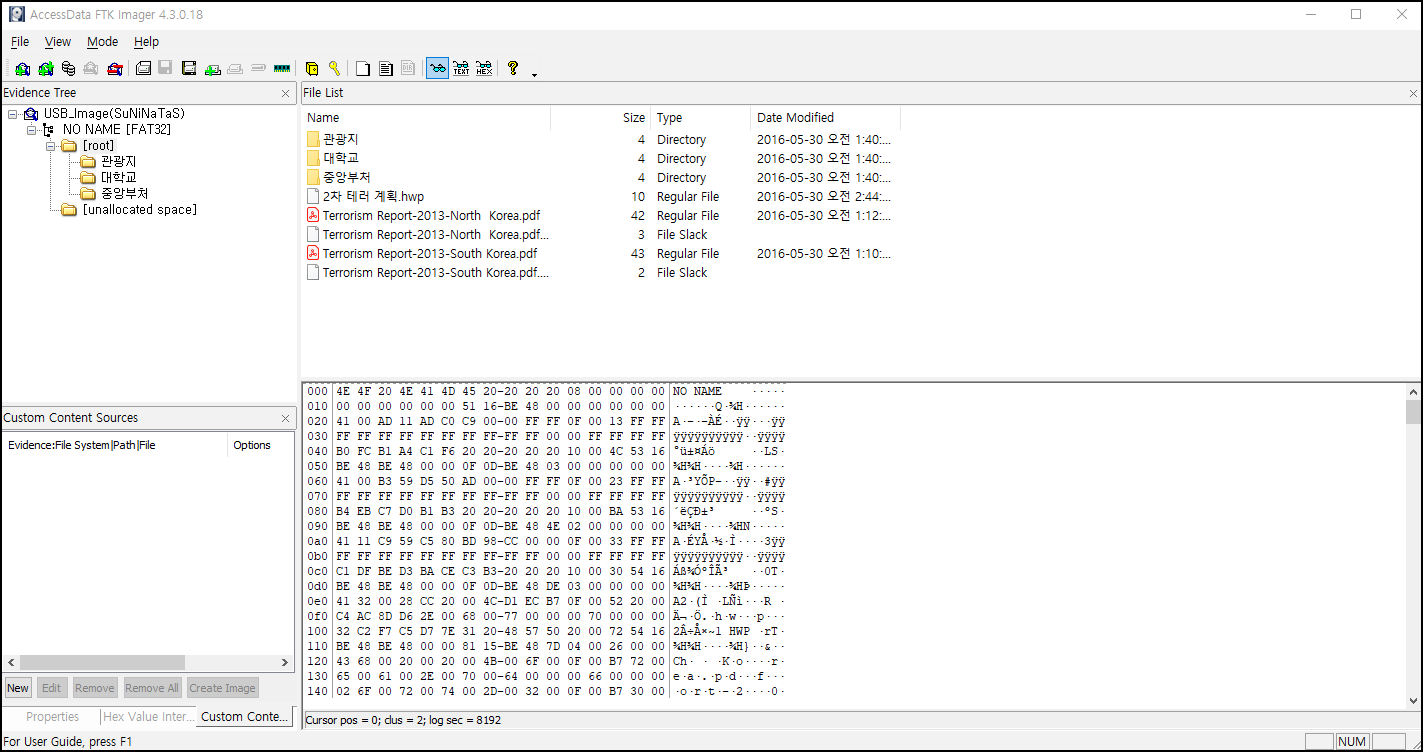

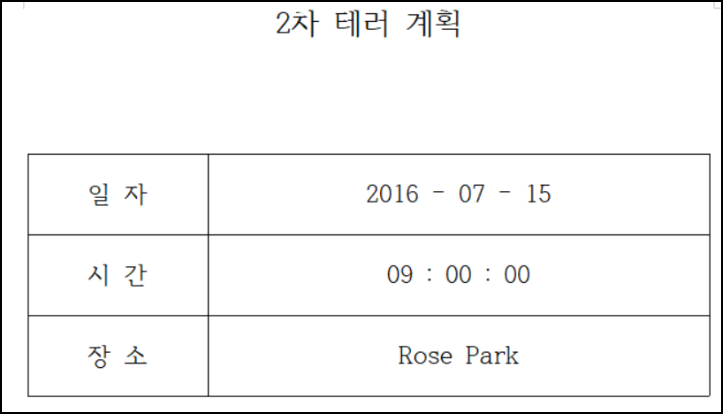

FTK Imager에서 해당 파일을 열면 아래와 같이 2차 테러 계획 파일을 확인했다.

2차 테러 계획 파일을 열어보면 장소 : Rose Park이라는 것을 알 수 있다.

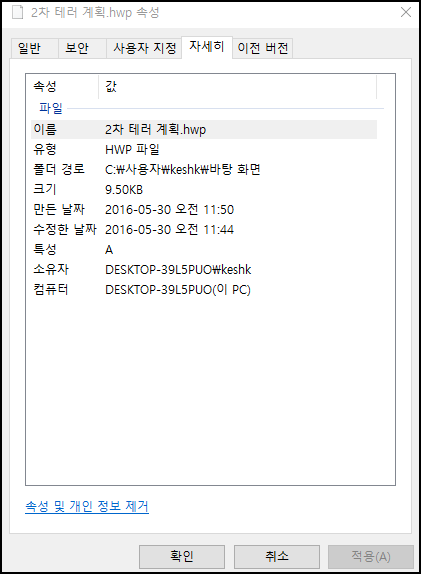

2차 테러 계획 파일 속성을 보면 수정한 날짜를 확인할 수 있다.

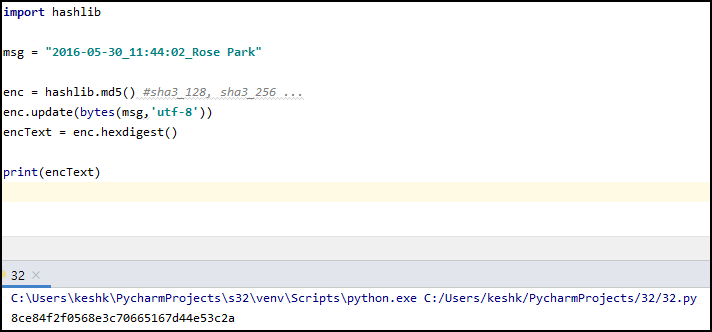

파이썬 코드를 짜서 MD5로 암호화 했다.

'WarGame > SUNINATAS' 카테고리의 다른 글

| [SUNINATAS] 10번 문제 (0) | 2020.03.30 |

|---|---|

| [SUNINATAS] 9번 문제 (0) | 2020.03.30 |

| [SUNINATAS] 31번 문제 (0) | 2020.02.03 |

| [SUNINATAS] 30번 문제 (0) | 2020.01.11 |

| [SUNINATAS] 29번 문제 (0) | 2019.12.28 |