Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- InsecureBank

- dreamhack

- Volatility

- Docker

- MFT

- 인시큐어뱅크

- binwalk

- Strings

- ESXi

- foremost

- imageinfo

- elasticsearch

- 2018

- otter

- SQL Injection

- XSS

- vulnhub

- CTF-d

- Openstack

- base64

- Suninatas

- ctf

- diva

- lord of sql injection

- kibana

- filescan

- frida

- 안드로이드

- igoat

- beebox

Archives

- Today

- Total

Information Security

[SUNINATAS] 11번 문제 본문

프로그램을 실행 후 123을 입력 시 아무런 반응이 없었다.

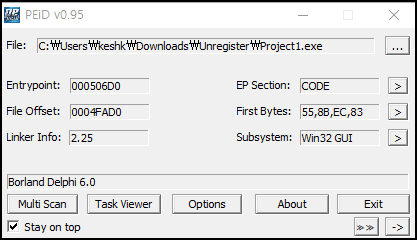

PEiD 프로그램으로 확인결과 Delphi 언어로 작성된 프로그램 언어다.

(Delphi 언어는 윈도우, 리눅스, iOS, 안드로이드에서 작동하는 프로그램 제작에 이용되는 통합개발환경(IDE) 언어다.)

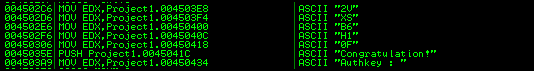

command string 옵션으로 확인 결과 ASCII로 작성된 문자열을 확인했다.

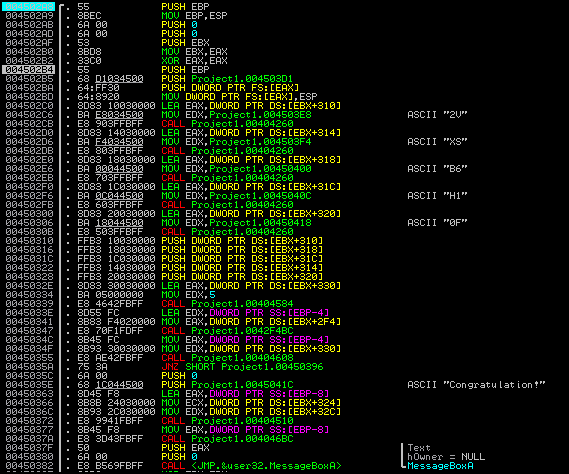

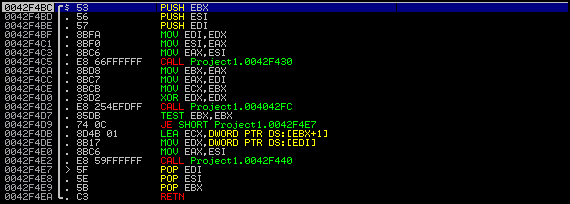

올리디버거를 보면 위와 같이 ASCII 코드가 보이고 Congatulation 메시지를 볼 수 있다.

Congatulation 메시지 CALL 함수가 보여 어떤 것을 호출하는지 확인해 볼 필요가 있다.

CALL 함수 내부를 볼 수 있다.

PUSH ESI를 확인하면 입력한 123과 Key 값을 비교하는 것을 알 수 있다.

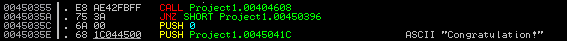

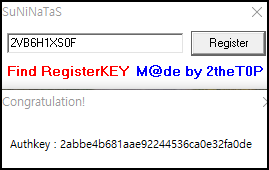

2VB6H1XS0F 입력 시 Authkey 값을 알 수 있다.

'WarGame > SUNINATAS' 카테고리의 다른 글

| [SUNINATAS] 17번 문제 (0) | 2020.04.05 |

|---|---|

| [SUNINATAS] 12번 문제 (0) | 2020.04.05 |

| [SUNINATAS] 10번 문제 (0) | 2020.03.30 |

| [SUNINATAS] 9번 문제 (0) | 2020.03.30 |

| [SUNINATAS] 32번 문제 (0) | 2020.03.30 |