Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

Tags

- base64

- CTF-d

- ESXi

- dreamhack

- foremost

- Volatility

- frida

- InsecureBank

- Openstack

- Docker

- MFT

- kibana

- Suninatas

- binwalk

- 인시큐어뱅크

- XSS

- diva

- 안드로이드

- beebox

- otter

- igoat

- logstash

- Strings

- elasticsearch

- Reflected XSS

- ctf

- 2018

- vulnhub

- lord of sql injection

- SQL Injection

Archives

- Today

- Total

Information Security

안드로이드 APP 정적분석 2 본문

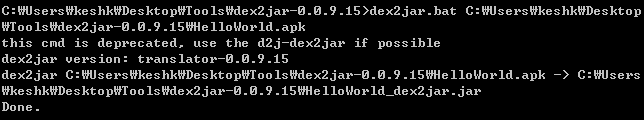

dex2jar 프로그램을 이용하여 HelloWorld.apk 파일을 jar 파일을 추출된 것을 알 수 있다.

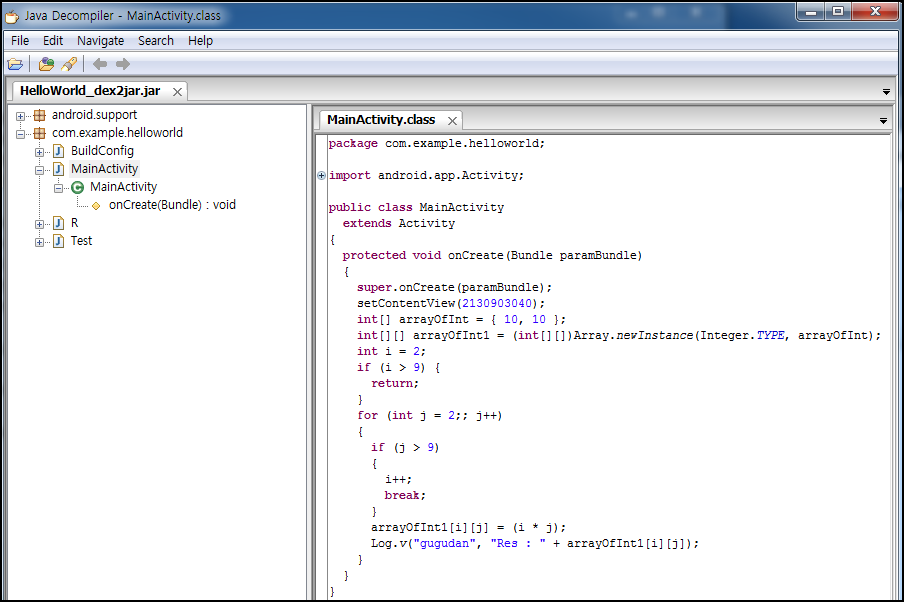

MainActivity 소스코드를 보면 코드가 제대로 보이는 것을 알 수 있다.

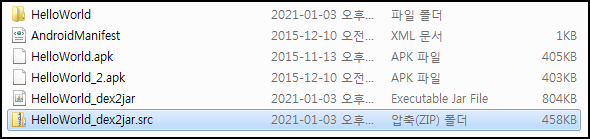

jd-gui 프로그램을 이용하여 File 메뉴에서 Save All Sources를 통해 압축파일을 생성했다.

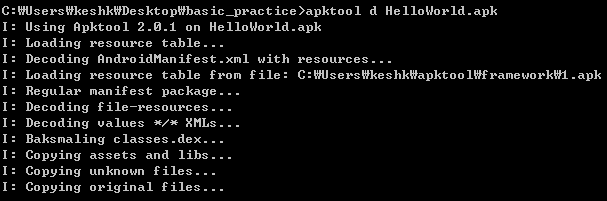

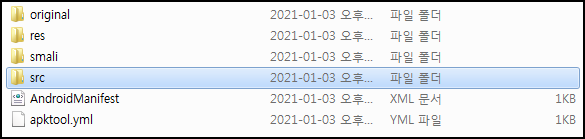

apktool 프로그램을 이용하여 HelloWorld.apk 파일을 디컴파일 했다.

HelloWorld_dex2jar.src를 압축을 풀고 src 파일로 변경 후 HelloWorld 디컴파일 폴더로 이동시킨다.

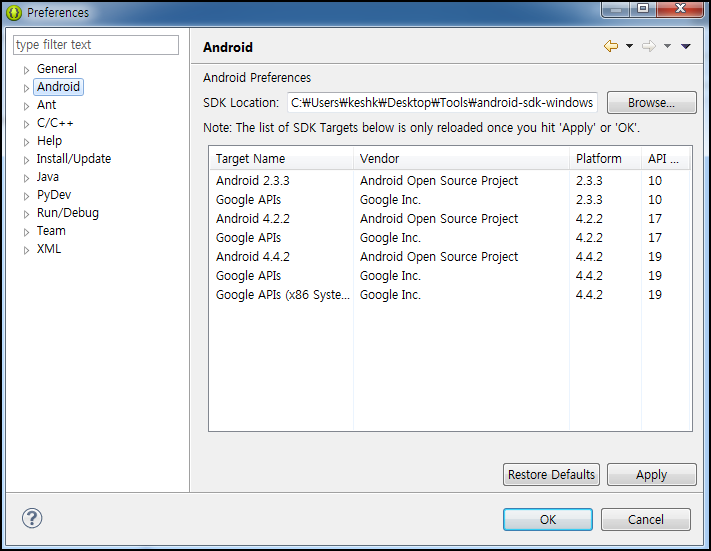

이클립스 Window 메뉴에서 Preferences Android 부분에 SDK 경로를 넣어준다.

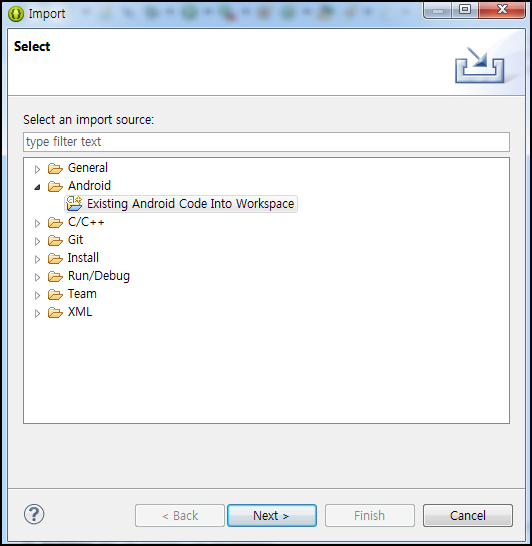

이클립스에서 Import를 하기 위해 Android - Existing Android Code Into Workspace를 선택해준다.

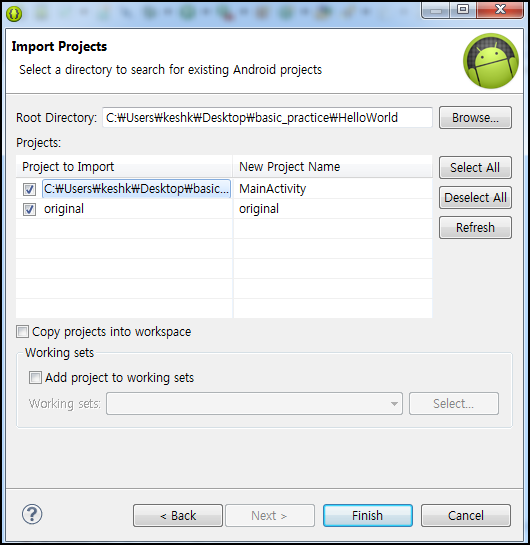

HelloWorld 경로를 넣어준다.

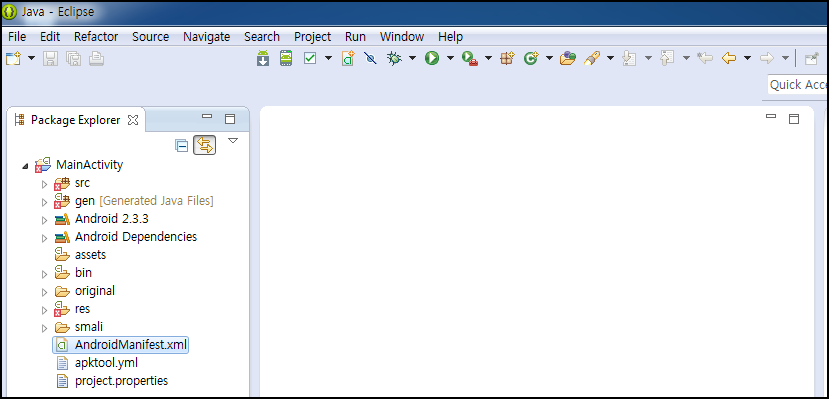

이클립스 왼쪽 메뉴에 MainAcitiviy를 보여주는 것을 알 수 있다.

'모바일 > 악성코드 APP 분석' 카테고리의 다른 글

| 90015.apk악성앱분석 (0) | 2021.01.10 |

|---|---|

| 안드로이드 APP 정적분석 5 (0) | 2021.01.05 |

| 안드로이드 APP 정적분석 4 (0) | 2021.01.05 |

| 안드로이드 APP 정적분석 3 (0) | 2021.01.04 |

| 안드로이드 APP 정적분석 1 (0) | 2021.01.03 |