| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

- 파이썬

- base64

- 안드로이드

- elasticsearch

- Docker

- Volatility

- igoat

- lord of sql injection

- 인시큐어뱅크

- Openstack

- SQL Injection

- CTF-d

- ctf

- NTFS

- kibana

- logstash

- vulnhub

- Suninatas

- diva

- otter

- MFT

- 2018

- Strings

- beebox

- frida

- ESXi

- InsecureBank

- Reflected XSS

- foremost

- XSS

- Today

- Total

Information Security

Vulnhub DC:1 본문

Nmap을 이용해 192.168.219.0/24 대역에서 192.168.219.129 http 80/tcp Port가 열려 있는 것을 알 수 있다.

http://192.168.219.129 페이지 접속 시 Drupal Site를 확인했다.

drupal_drupalgeddon2 취약점의 정보를 확인했다.

RHOSTS 해당의 IP주소를 192.168.219.129 입력 후 exploit를 하면 세션이 연결되는 것을 알 수 있다.

python의 pty 모듈을 이용해 bash 쉘을 띄어주는 역할로 whoami 명령어를 입력했다.

find . -exec '/bin/sh' \; 명령어를 입력해 www-data에서 root로 권한 상승했다.

SetUID 설정되어 있는 권한 옵션 4000 파일을 찾았는 데 find 명령어를 사용할 수 있는 것을 알 수 있다.

파일 이름 FLAG를 검색해 보았는 데 flag4, flag1을 찾을 수 있었다.

www 폴더에 flag1.txt 파일을 확인했는 데 config file이 필요하는 메시지를 확인할 수 있다.

Drupal 설정 파일은 sites/default/settings.php를 확인해 보았는 데 flag2를 확인할 수 있었다.

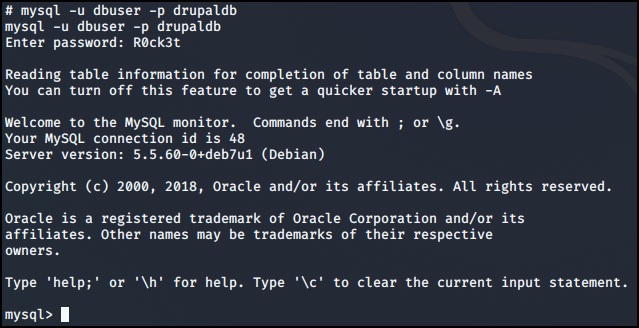

MySQL 계정 정보가 있어 접속을 시도했다.

databases, tables 내용을 확인했다.

Drupal 콘텐츠는 노드 테이블에 저장되는 것을 확인해 node 테이블 조회해봤다.

Flag3는 실제로 Drupal에서 만든 콘텐츠라는 것을 알 수 있다.

searchsploit 명령어 drupal 취약점을 검색했는데 Admin User 계정을 추가하는 취약점을 찾았다.

34992.py를 이용해 Admin 계정을 추가 했다.

추가된 계정으로 로그인을 성공했다.

Navigation -> Add content에 flag3을 보면 passwd, shadow를 확인하라는 것을 알 수 있다.

shadow를 파일을 보면 flag4의 계정을 확인할 수 있다.

crackme 파일에 flag4 정보를 저장했다.

john the ripper 도구를 이용해 sha512암호를 크랙해 flag4의 계정 비밀번호 orange를 확인했다.

SSH로 flag4 계정으로 로그인을 했는 데 flag4.txt를 확인해 보면 root에 flag가 있는 것을 알 수 있다.

root 폴더에 thefinalflag.txt를 확인해 보면 문제가 완료된 것을 알 수 있다.

'VulnHub > DC' 카테고리의 다른 글

| Vulnhub DC : 8 (0) | 2020.08.15 |

|---|---|

| Vulnhub DC : 6 (0) | 2020.08.02 |

| Vulnhub DC: 5 (0) | 2020.08.01 |

| Vulnhub DC:4 (0) | 2020.07.26 |

| Vulnhub DC:2 (0) | 2020.07.19 |