Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- Suninatas

- imageinfo

- InsecureBank

- Strings

- FTK Imager

- Docker

- elasticsearch

- kibana

- Volatility

- 인시큐어뱅크

- ctf

- diva

- CTF-d

- foremost

- lord of sql injection

- vulnhub

- Openstack

- filescan

- 포렌식

- 안드로이드

- frida

- otter

- ESXi

- dreamhack

- beebox

- 2018

- SQL Injection

- base64

- XSS

- igoat

Archives

- Today

- Total

Information Security

Find the USB 문제 본문

주어진 이미지 파일(DiskImage.E01)에서 아래 경로의 레이지스트리 파일들을 수집한다.

- [root]\Windows\Users\victim\NTUSER.DAT

- [root]\Windows\System32\config\DEFAULT

- [root]\Windows\System32\config\SAM

- [root]\Windows\System32\config\SECURITY

- [root]\Windows\System32\config\SOFTWARE

- [root]\Windows\System32\config\SYSTEM

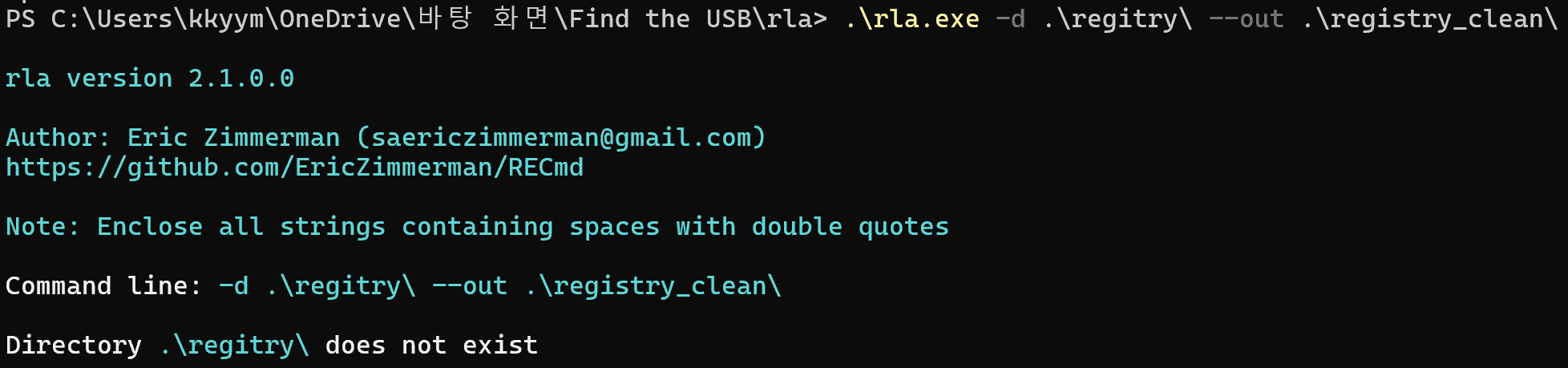

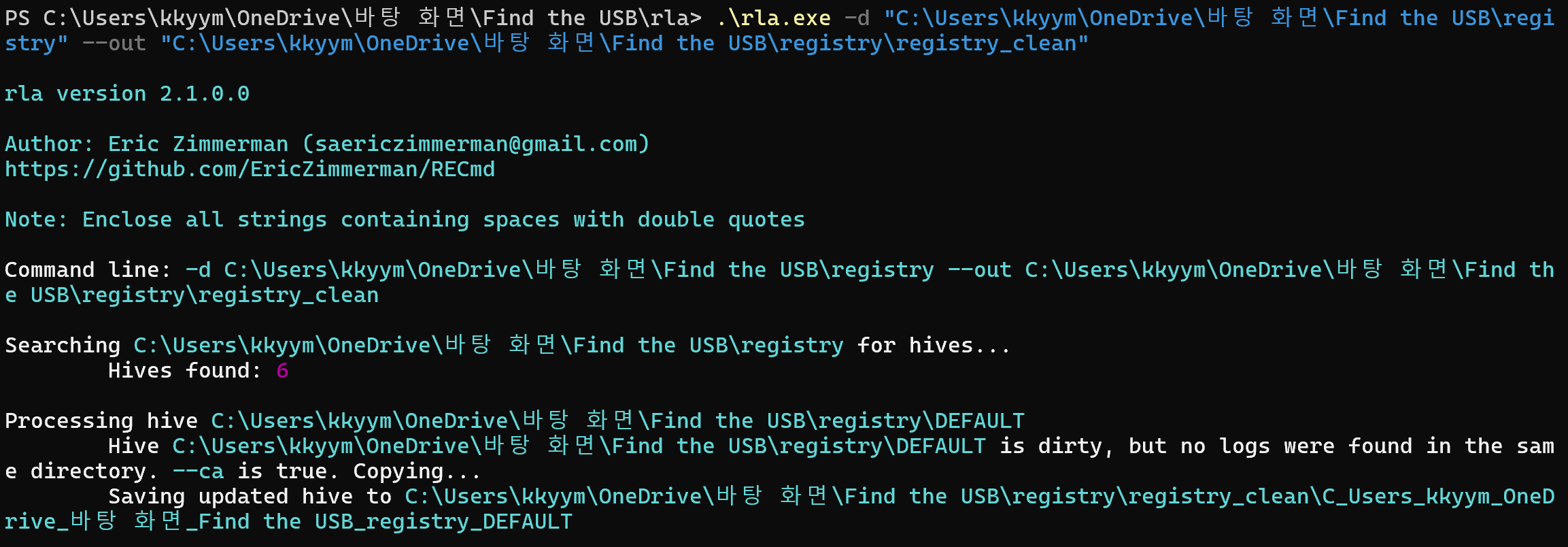

RLA 도구를 이용해 레지스트들을 dirty 상태에서 clean 상태로 만든다.

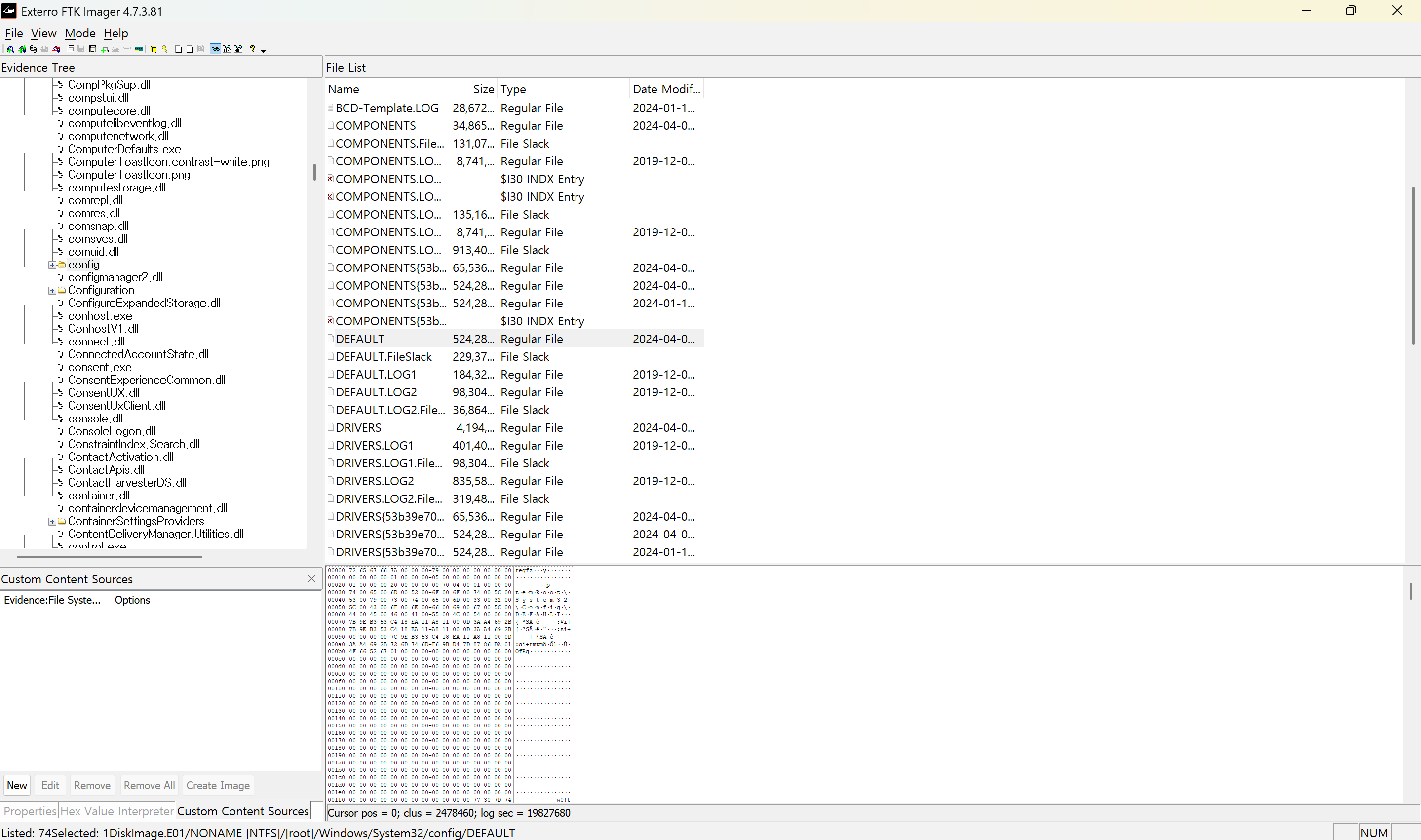

FTK Imager를 이용하여 DiskImage 이미지 파일에서 Users\victim\NTUSER.DAT 파일을 추출한다.

DiskImage 이미지 파일에서 \Windows\System32\config\ 경로에서 DEFAULT SAM SECURITY SOFTWARE SYSTEM 파일을 추출했다.

추출한 파일들을 registry 폴더에 이동 후 폴더 안의 하이브 파일들은 현재 Dirty 상태 이므로 실행파일 절대경로를 활용해서 아래 명령어로 레지스트리를 Clean 상태로 바꿔준다.

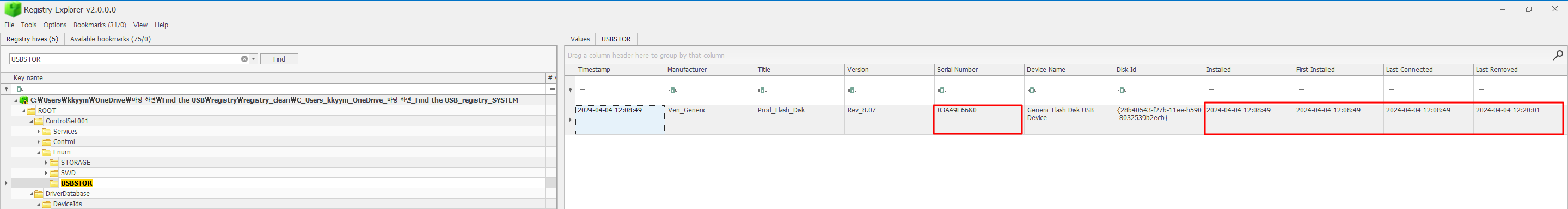

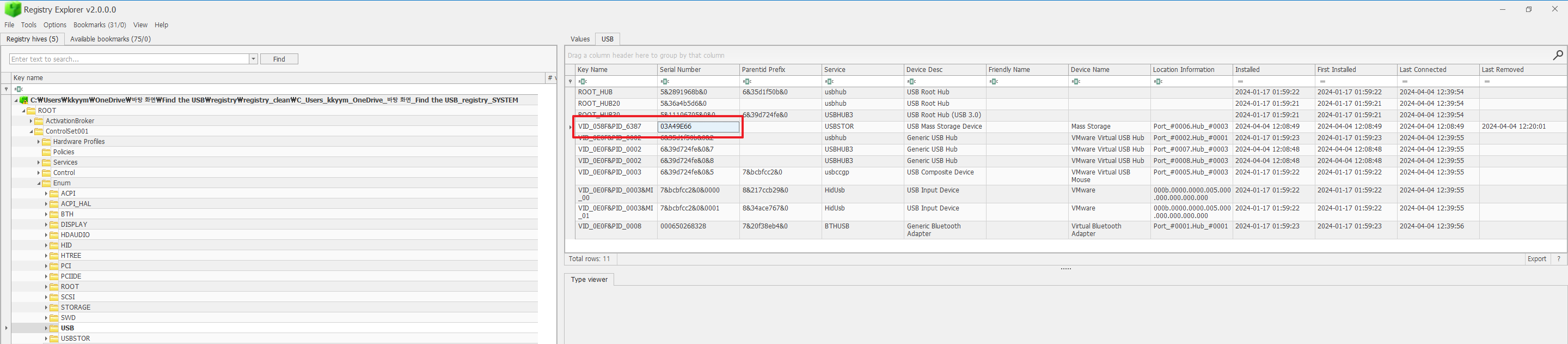

Registry Explorer로 레지스트리를 열고, 아래 경로에서 USB 흔적을 찾는다.

- SYSTEM\ControlSet001\Enum\USBSTOR

- SYSTEM\ControlSet001\Enum\USB

SYSTEM\ControlSet001\Enum\USBSTOR 경로에서 시리얼 번호 03A49E66&0 및 설치 날짜까지 확인

SYSTEM\ControlSet001\Enum\USB 경로에서 해당 시리얼 번호의 Key Name VID_058F&PID_6387를 확인

요약

- USBSTOR: USB 연결 기기 정보 저장

- Last Removed: 마지막으로 제거된 시각

- 2024-04-04 12:49:23(UTC+0): 마지막 제거 시각

- Ven: 제조사 이름

- Prod: 제품 이름

- VID, PID: 장치 식별용 ID

- USB: USB 키에서 정보 확인

- SerialNumber: 시리얼 번호

- 058F, 6387, 03A49E66: VID, PID, SerialNumber

'DreamHack > WarGame' 카테고리의 다른 글

| chrome_artifacts 문제 (0) | 2025.11.14 |

|---|---|

| nikonikoni 문제 (0) | 2025.11.10 |

| boot_time 문제 (0) | 2025.11.08 |

| Autoruns 문제 (0) | 2025.10.26 |

| shell_basic 문제 (0) | 2025.10.18 |